Los archivos del caso del SOC: El ransomware Akira utiliza la herramienta de gestión remota de la víctima contra sí misma.

El equipo de Managed XDR de Barracuda mitigó recientemente un ataque de ransomware Akira que intentó evadir la detección explotando herramientas en la infraestructura del objetivo en lugar de traer su propio arsenal conocido, y disfrazando su actividad maliciosa como una actividad diaria de TI.

Cómo se desarrolló el ataque

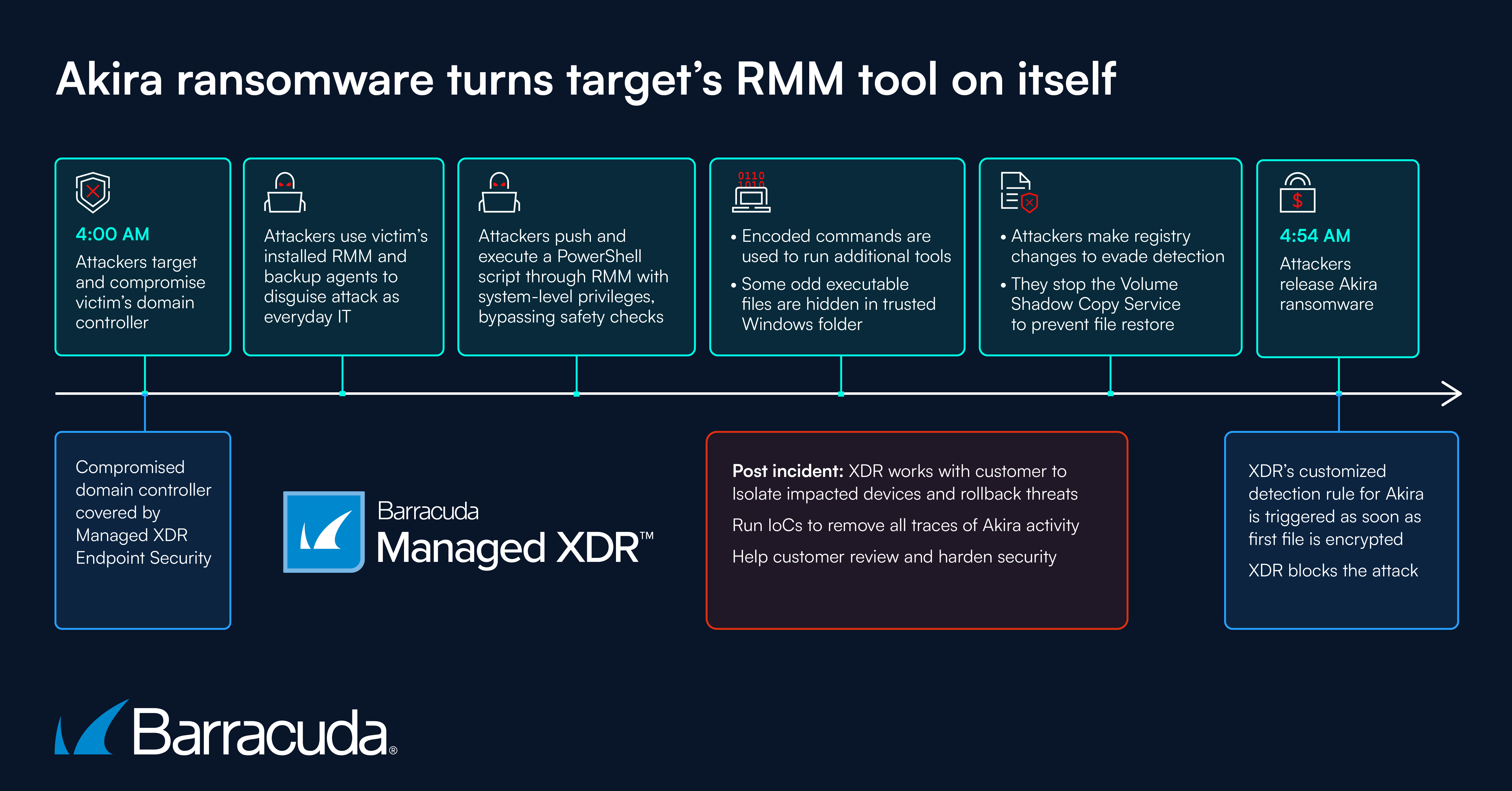

Aprovechando un día festivo nacional, los cibercriminales armados con Akira ransomware, un kit versátil y oportunista de Ransomware-as-a-Service (RaaS), atacaron la red de una organización poco antes de las 4:00 a.m.

Los atacantes obtuvieron acceso a un controlador de dominio (DC), un servidor crítico responsable de autenticar y validar el acceso de los usuarios a recursos de red como archivos y aplicaciones. La herramienta de monitoreo y gestión remota (RMM) de Datto fue instalada en el servidor DC.

Los atacantes implementaron un enfoque conocido como Living Off The Land (LOTL), que implica el uso de conjuntos de herramientas preinstalados y legítimos para llevar a cabo un ataque.

Se centraron en la consola de gestión de la herramienta RMM y la utilizaron, junto con varios agentes de copia de seguridad instalados previamente, para implementar el ataque sin activar una alerta de seguridad por una nueva instalación de software o actividad sospechosa.

La cadena de ataque Akira RMM

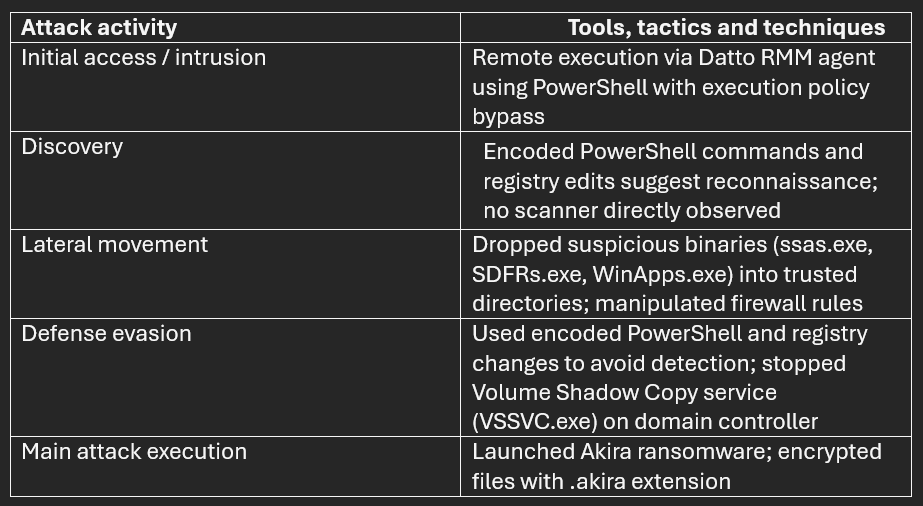

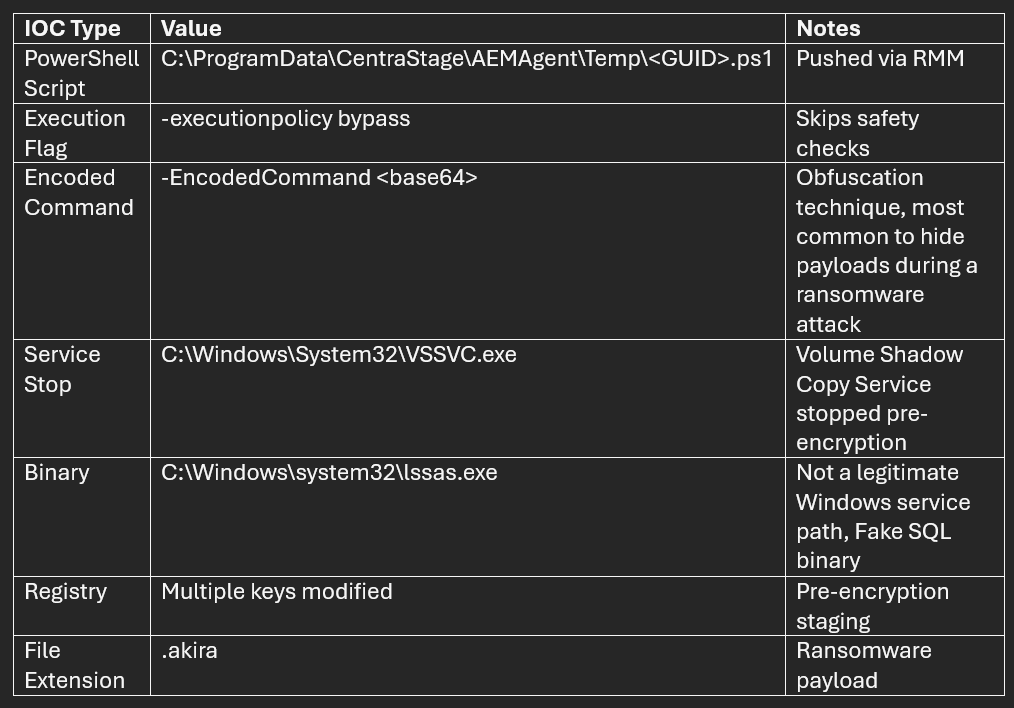

- Los atacantes utilizaron Datto RMM para enviar y ejecutar de forma remota un script de PowerShell desde su carpeta Temp, ejecutándose con un "bypass de política de ejecución" que le permitió omitir las comprobaciones de seguridad integradas de PowerShell.

- El script se ejecutó con privilegios a nivel del sistema, lo que le dio control total sobre el servidor infectado.

- Poco después, se utilizaron comandos de PowerShell codificados para ejecutar herramientas adicionales y se colocaron varios archivos ejecutables desconocidos (binarios) en directorios de Windows de confianza para evitar sospechas.

- Estos archivos incluían algunos scripts disfrazados, un script diseñado para manipular las reglas del firewall y uno que había sido ocultado en un directorio no estándar, probablemente un área de preparación creada por un atacante.

- Se realizaron cambios en el registro para ayudar al atacante a mantenerse oculto o desactivar funciones de seguridad.

- El servicio de copia de seguridad de volumen (VSSVC.exe) se detuvo en el controlador de dominio pocos minutos antes de que comenzara la encriptación de archivos. Esto a menudo se realiza durante el mantenimiento rutinario de TI, pero también se utiliza en ataques de ransomware como un precursor de la encriptación porque elimina las copias que de otro modo podrían usarse para restaurar archivos.

- A las 4:54 a. m., la carga útil de ransomware comenzó a cifrar archivos, modificándolos con la extensión .akira extensión.

Afortunadamente, el controlador de dominio estaba protegido con Barracuda XDR Endpoint Security.

La primera cifrado de archivo fue detectada instantáneamente por la regla de cifrado personalizada de XDR, lo que llevó al aislamiento inmediato del dispositivo afectado y al fin del ataque.

Lecciones clave

- Los atacantes no desplegaron malware sofisticado nuevo ni herramientas que levantarían alertas de inmediato. En su lugar, utilizaron lo que ya estaba allí: el RMM de Datto y los agentes de copia de seguridad, herramientas de confianza instaladas en los endpoints.

- Del mismo modo, la actividad del atacante reflejaba de cerca lo que un agente de copia de seguridad podría hacer legítimamente durante trabajos programados. Esto hacía que todo pareciera actividad regular de TI.

- Akira es un RaaS ingenioso e inventivo; los desarrolladores detrás del malware no siguen un guion fijo. Sus tácticas cambian regularmente, lo que hace más difícil atraparlos en las primeras etapas de un ataque porque no coinciden con firmas de ataque conocidas.

- Para proteger eficazmente los entornos de TI contra ataques variados y versátiles, una cobertura completa de XDR que se extienda a través de endpoints, red, servidor, nube y más proporciona a los equipos SOC una visibilidad completa y la capacidad de detectar y neutralizar amenazas lo antes posible en el ciclo de vida del ataque.

Restaurar y recuperar

Una vez neutralizada la amenaza, el equipo de Barracuda Managed XDR trabajó con el cliente para implementar lo siguiente:

- Aislar todos los dispositivos afectados a nivel de la organización

- Desencadenar reversiones para todas las amenazas detectadas en toda la organización

- Ejecute un barrido profundo de indicadores de compromiso (IOC) para detectar cualquier artefacto restante relacionado con Akira.

- Confirme el éxito de la reversión y la estabilidad del endpoint, reiniciando los dispositivos según sea necesario para completar la reversión.

- Revise y trabaje con el cliente para fortalecer las políticas de los endpoints después del incidente.

- Valide todas las acciones a través de los playbooks de SOAR

Barracuda Managed XDR ayuda a detectar y mitigar tales incidentes. Monitorea continuamente los endpoints y la actividad de la red para detectar comportamientos anómalos, como la eliminación inesperada de archivos y los cambios en el registro. Managed XDR además proporciona capacidades de respuesta ante incidentes rápidas, asegurando una contención y remediación ágil de las amenazas identificadas. Los registros detallados y el análisis forense ayudan a rastrear el origen y el alcance del ataque, lo que permite implementar medidas estratégicas de prevención futura.

Al integrarse con la detección y respuesta de puntos finales, Managed XDR mejora la visibilidad en sistemas aislados y proporciona información procesable para la mitigación. La búsqueda proactiva de amenazas respaldada por Managed XDR ayuda a identificar los mecanismos de persistencia y a eliminarlos antes de que los atacantes obtengan acceso sostenido.

Visite el sitio web para obtener más información sobre Barracuda Managed XDR y SOC. Para conocer las últimas novedades sobre nuevas funciones, actualizaciones y nuevas detecciones para Barracuda Managed XDR, consulte las notas de la versión más reciente.

Las principales herramientas y técnicas utilizadas en este ataque

Indicadores de compromiso

Informe de Barracuda sobre Ransomware 2025

Principales conclusiones sobre la experiencia y el impacto del ransomware en las organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Seguridad de vulnerabilidades gestionada: corrección más rápida, menos riesgos, cumplimiento normativo más fácil

Descubra lo fácil que es encontrar las vulnerabilidades que los ciberdelincuentes quieren explotar.