Threat Spotlight: Un millón de ataques Phishingcomo servicio en dos meses ponen de manifiesto una amenaza en rápida evolución

En los primeros meses de 2025 se produjo un aumento masivo de los ataques Phishingcomo servicio (PhaaS) dirigidos a organizaciones de todo el mundo, con más de un millón de ataques detectados por los sistemas BARRACUDA en enero y febrero.

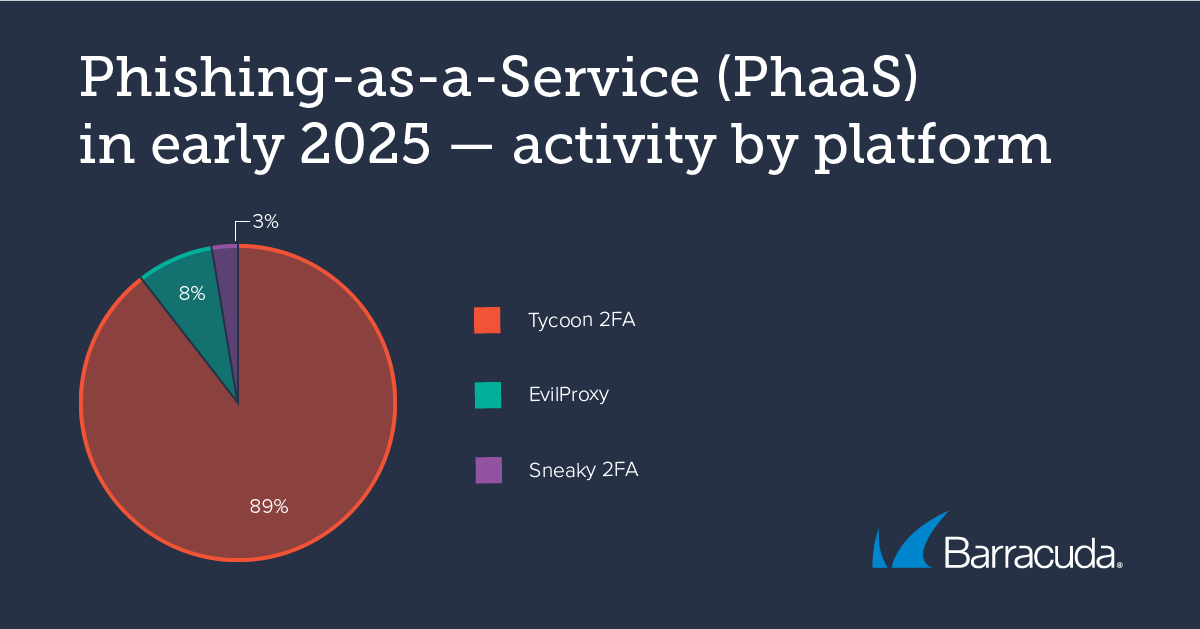

Los ataques fueron impulsados por varias plataformas líderes de PhaaS, incluidas Tycoon 2FA, EvilProxy y Sneaky 2FA. Entre ellas, estas tres plataformas muestran cómo PhaaS está evolucionando para volverse cada vez más complejo y evasivo.

Tycoon 2FA fue la plataforma PhaaS más destacada y sofisticada activa a principios de 2025. Representó el 89% de los incidentes de PhaaS vistos en enero de 2025. Le siguió EvilProxy, con una cuota del 8%, seguido de un nuevo competidor, Sneaky 2FA, con una cuota del 3% de los ataques.

La evolución de Tycoon 2FA

A mediados de febrero de 2025, los analistas de BARRACUDA amenaza notaron un brote de ataques utilizando Tycoon 2FA. La investigación reveló que la plataforma ha seguido desarrollando y mejorando sus mecanismos evasivos, volviéndose aún más difícil de detectar.

Técnicas

En una publicación de blog anterior sobre Tycoon 2FA, los analistas discutieron los scripts maliciosos utilizados para obstruir el análisis de las páginas de Phishing por parte de los defensores, por ejemplo, bloqueando las teclas de acceso directo.

Los desarrolladores ahora han abandonado ese enfoque y lo han reemplazado con algo aún más evasivo.

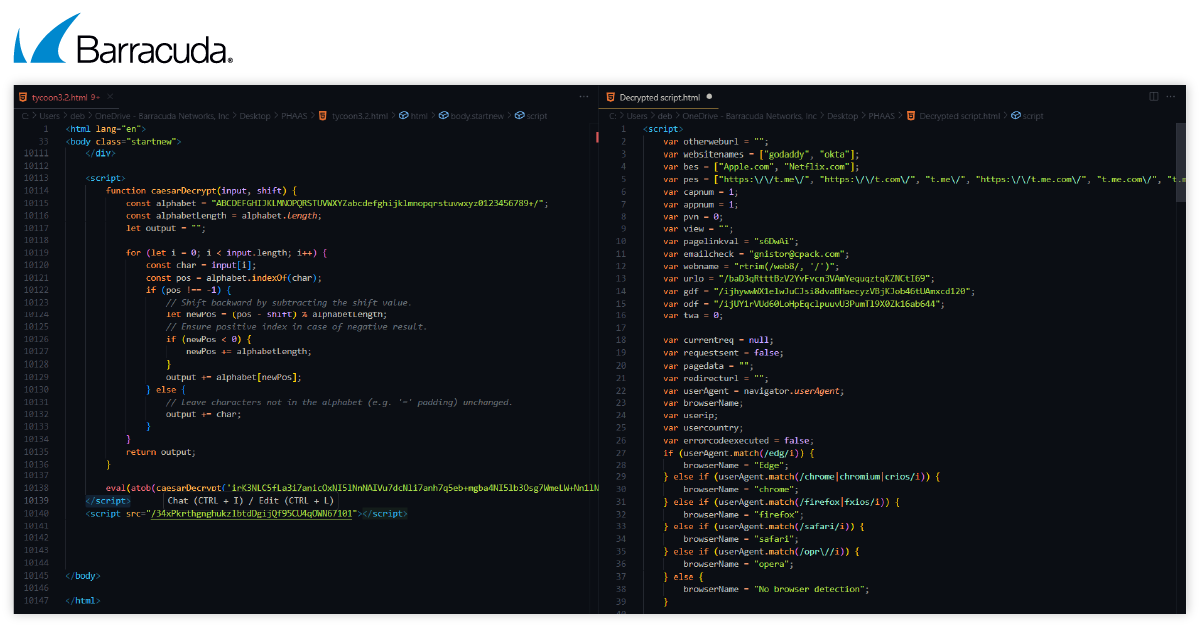

- El script actualizado está encriptado con un cifrado César , un cifrado de sustitución cambiante, en lugar de estar en texto sin formato. Este script es responsable de varios procesos, como robar la credencial del usuario y filtrarla a un servidor controlado por el atacante.

- Varios ejemplos del alfabeto incluyen Hangul Filler (o Unicode 3164), que es un carácter invisible (pero no un espacio) del alfabeto hangul. Estos caracteres se utilizan a menudo para rellenar el espacio sin mostrar ningún contenido y se emplean habitualmente en Phishing técnicas de ofuscación.

- El script actualizado identifica el tipo de navegador de una víctima, probablemente para la personalización de evasión o ataque. También incluye enlaces de Telegram. A menudo se utilizan para enviar en secreto datos robados a los atacantes. Este script también contiene enlaces de intercomunicación, como las solicitudes Ajax, que permiten que partes de una página web se actualicen independientemente del resto de la página, y el script cuenta con cifrado AES para disfrazar la credibilidad antes de filtrarlas a un servidor remoto, lo que dificulta la detección.

Izquierda: Script cifrado de Cesar - Derecha: Después del descifrado

EvilProxy: una herramienta peligrosamente accesible

EvilProxy es un PhaaS particularmente peligroso porque requiere una experiencia técnica mínima, lo que hace que los ataques de phishing sofisticados sean accesibles para una gama más amplia de ciberdelincuentes.

EvilProxy permite a los atacantes dirigirse a servicios ampliamente utilizados como Microsoft 365, Google y otras plataformas basado/a en la nube. A través de correos electrónicos de Phishing y enlaces maliciosos, EvilProxy engaña a las víctimas para que ingresen sus credenciales en páginas de inicio de sesión aparentemente legítimas.

Técnicas

- Los ataques de phishing de EvilProxy emplean una configuración de proxy inverso. Un proxy inverso es un servidor que se encuentra frente al servidor web y reenvía las solicitudes de los clientes (por ejemplo, el navegador web) a esos servidores web. Este proxy inverso sirve como puente entre el atacante, las víctimas y el servicio de destino.

- Cuando las víctimas ingresan su credencial en la página de inicio de sesión falsa, su credencial se pasa al sitio web legítimo. Esto proporciona al atacante acceso en tiempo real a la cuenta del usuario sin despertar sospechas.

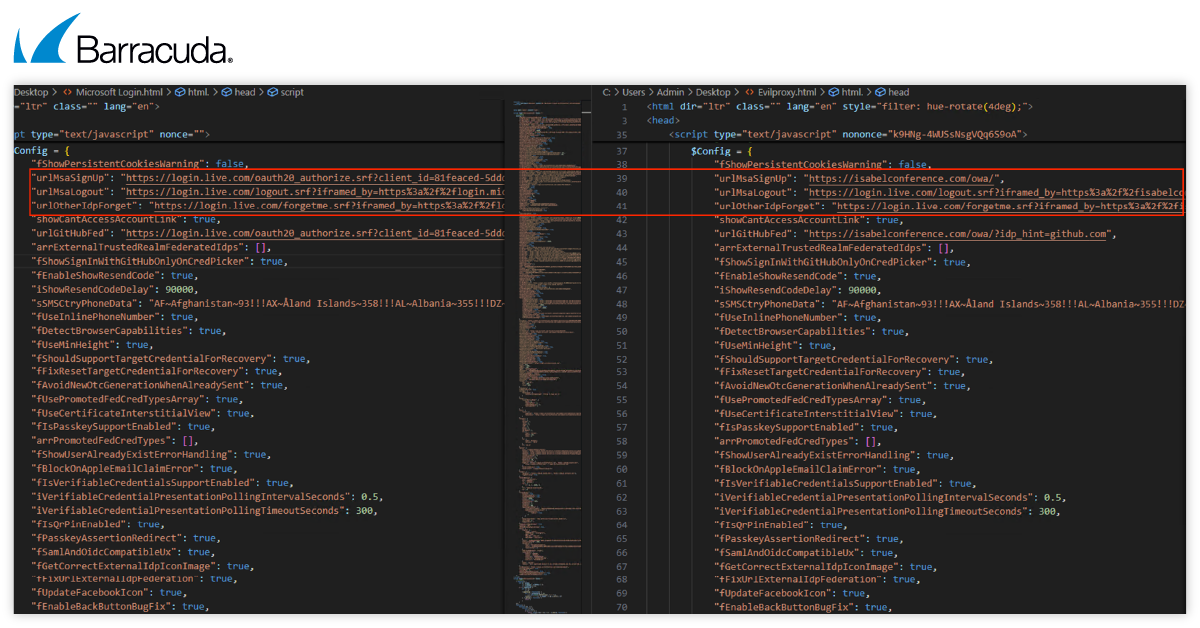

- El código fuente utilizado por EvilProxy para su página web Phishing coincide estrechamente con el código fuente de la página de inicio de sesión legítima original. Esto hace que sea difícil distinguirlo del sitio web original y legítimo.

En el siguiente elemento visual, el código fuente de la página web de inicio de sesión legítima de Microsoft está a la izquierda, mientras que el de la página web de EvilProxy Phishing está a la derecha.

Izquierda: Código fuente de inicio de sesión legítimo de Microsoft - Derecha: Código fuente de EvilProxy

Sneaky 2FA rellena amablemente Phishing formulario para víctimas

El tercer PhaaS más destacado a principios de 2025 fue Sneaky 2FA, la plataforma para ataques de adversarios en el medio (AiTM) dirigidos a cuentas de Microsoft 365 en busca de credibilidad y acceso.

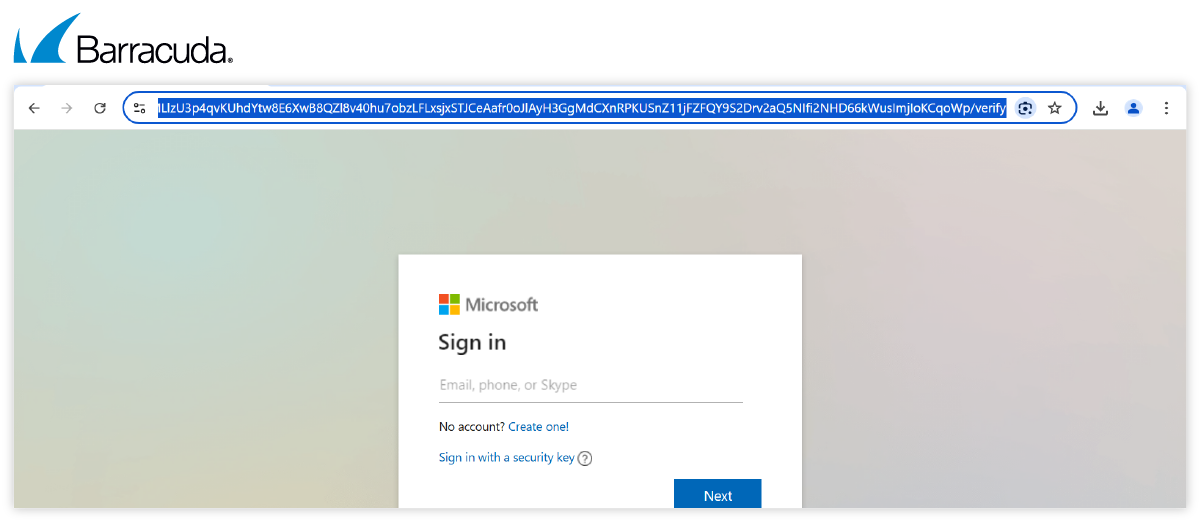

Los destinatarios reciben un correo electrónico que contiene un enlace. Si hacen clic en el enlace, los redirige a una página de inicio de sesión de Spoofing, malicioso o de Microsoft. Los atacantes comprueban que el usuario es un objetivo legítimo y no una herramienta de seguridad antes de rellenar previamente la página de Phishing falso con la dirección de correo electrónico de la víctima abusando de la funcionalidad 'autograb' de Microsoft 365.

El kit de herramientas de ataque es vendido como un servicio por el equipo de cibercrimen, Sneaky Log. Se conoce como Sneaky 2FA porque puede eludir la autenticación de dos factores. Sneaky 2FA aprovecha el servicio de mensajería Telegram y opera como bots.

Técnicas

- La URL Phishing de los atacantes incluye como parámetro la dirección de correo electrónico del objetivo, ya sea en texto plano o codificada en Base64 (que permite que los datos binarios, como imágenes o archivos, se conviertan en formato de texto y se transmitan a través de medios que solo admiten texto, como correo electrónico o URL). Por ejemplo: hxxps://Phishing/00/#correo electrónico

- Las URL de Phishing 2FA furtivas suelen estar compuestas por 150 caracteres alfanuméricos, seguidos de la ruta /index, /verify y /validate.

Este patrón permite a los atacantes rastrear a los visitantes de sus páginas de inicio de sesión falsas de Microsoft y filtrar los objetivos que no desea porque es poco probable que sean usuarios legítimos y víctimas potenciales.

- Los atacantes astutos de 2FA intentan determinar si la dirección IP de un visitante se originó en un centro de datos, un proveedor de nube, bots, proxy, VPN o si está asociada con un abuso conocido. Si el servidor considera que el tráfico del visitante no coincide con el generado por las víctimas objetivo, el kit de Phishing redirige al visitante a una página de Wikipedia relacionada con Microsoft o Windows utilizando el comando href[.]Li Servicio de redirección. Podemos ver este script de redirección dentro del elemento <noscript> del código fuente.

Redirección de Wikipedia

Cómo detectar un ataque PhaaS

Evite ingresar su credencial si:

- Una página de inicio de sesión incluye un dominio de nivel superior ".ru" (la última parte de una URL), y el ID de correo electrónico de la víctima está incrustado en la URL Phishing en forma de texto sin formato o codificado en Base64. Estas pistas podrían indicar un ataque Tycoon 2FA.

- Los ataques EvilProxy son más difíciles de detectar porque utilizan una URL aleatoria. Sin embargo, si cree que la URL de la página de inicio de sesión de Microsoft/Google es diferente de la página de inicio de sesión habitual, evite ingresar su credencial. Otro detalle son las indicaciones inusuales de MFA, como recibir solicitudes de MFA cuando en realidad no está iniciando sesión.

- Para detectar 2FA furtivo, compruebe si la URL de la página web contiene una cadena alfanumérica de 150 seguida de /verify, /index o /validate al final de la URL.

Fortalecimiento de la protección del correo electrónico

Los correos electrónicos de phishing son la puerta de entrada de muchos ataques, desde el robo de credenciales hasta la Fraudfinanciera, Ransomwarey más. Las plataformas que impulsan Phishing-as-a-service son cada vez más complejas y evasivas, lo que hace que los ataques de Phishing sean más difíciles de detectar para las herramientas de seguridad tradicionales y más potentes en términos del daño que pueden causar.

Una solución de seguridad avanzada y en profundidad para el correo electrónico, como Barracuda Email Security, es vital, y debe estar equipada con detección multicapa habilitada para IA/ML para proteger a las organizaciones y a los empleados contra los ataques basados en PhaaS.

También es importante la formación en concienciación sobre la seguridad de los empleados que les ayude a entender las señales y comportamientos de la última amenaza. Anime a los empleados a denunciar las páginas de inicio de sesión de Microsoft/Google de aspecto sospechoso. Si los encuentra, realice un análisis de registro en profundidad y compruebe si hay anomalías de MFA.

Estos elementos deben complementarse con políticas de seguridad, acceso y autenticación sólidas y coherentes y una solución MFA resistente a la Phishing, como las claves de seguridad FIDO2.

Ashitosh Deshnur, analista asociado de amenazas en BARRACUDA, contribuyó a la investigación para esta publicación de blog.

Informe de Barracuda sobre Ransomware 2025

Principales conclusiones sobre la experiencia y el impacto del ransomware en las organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Seguridad de vulnerabilidades gestionada: corrección más rápida, menos riesgos, cumplimiento normativo más fácil

Descubra lo fácil que es encontrar las vulnerabilidades que los ciberdelincuentes quieren explotar.