Threat Spotlight: el kit de phishing Tycoon revela nuevas técnicas para ocultar enlaces maliciosos

Los correos electrónicos de phishing suelen contener enlaces maliciosos (URL) que llevan a las víctimas a sitios web falsos donde se infectan con software dañino o se les engaña para que revelen información personal, como sus credenciales de cuenta.

A medida que las herramientas de seguridad mejoran en la detección y el bloqueo de estos enlaces peligrosos, los atacantes encuentran nuevas formas astutas de ocultarlos para eludir los sistemas de seguridad.

Los analistas de amenazas de Barracuda han informado anteriormente sobre tácticas en evolución y cada vez más sofisticadas. Este artículo examina algunos de los enfoques más recientes que el equipo está observando en ataques que involucran el kit avanzado de phishing como servicio (PhaaS), Tycoon. Los ataques cuentan con técnicas diseñadas para oscurecer, confundir y alterar la estructura de los enlaces. Con ello pretenden confundir los sistemas de detección automática y garantizar que los enlaces no sean bloqueados.

Ocultar enlaces utilizando espacios y caracteres oscuros

Los analistas descubrieron que Tycoon usaba técnicas de codificación de URL para ocultar enlaces maliciosos en ataques que aprovechaban un servicio de contabilidad fiable.

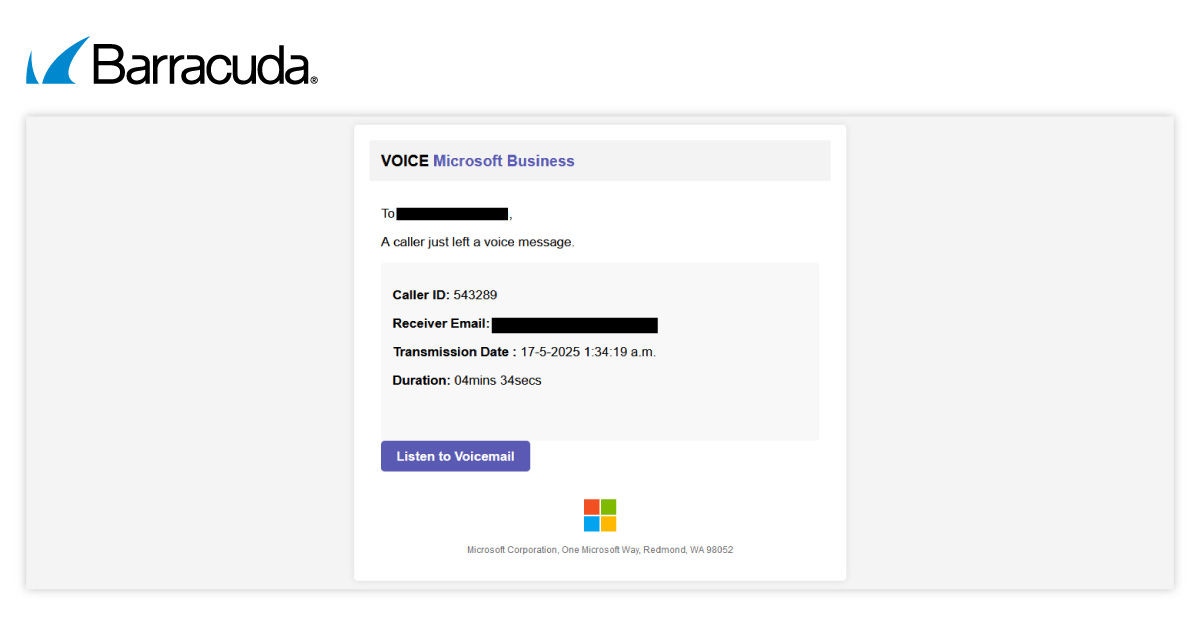

Los ataques presentan mensajes de buzón de voz cuidadosamente elaborados y personalizados:

La codificación de URL utilizada por los atacantes implica las siguientes acciones:

- Insertar una serie de espacios invisibles en la dirección web (usando el código «%20») para sacar la parte maliciosa del enlace de la vista de los escaneos de seguridad.

- Añadir caracteres extraños, como un símbolo «Unicode» que se parece a un punto, pero que no lo es

- Insertar una dirección de correo electrónico oculta o un código especial al final de la dirección web

La ruta codificada también puede servir como un rastreador o activar una redirección maliciosa.

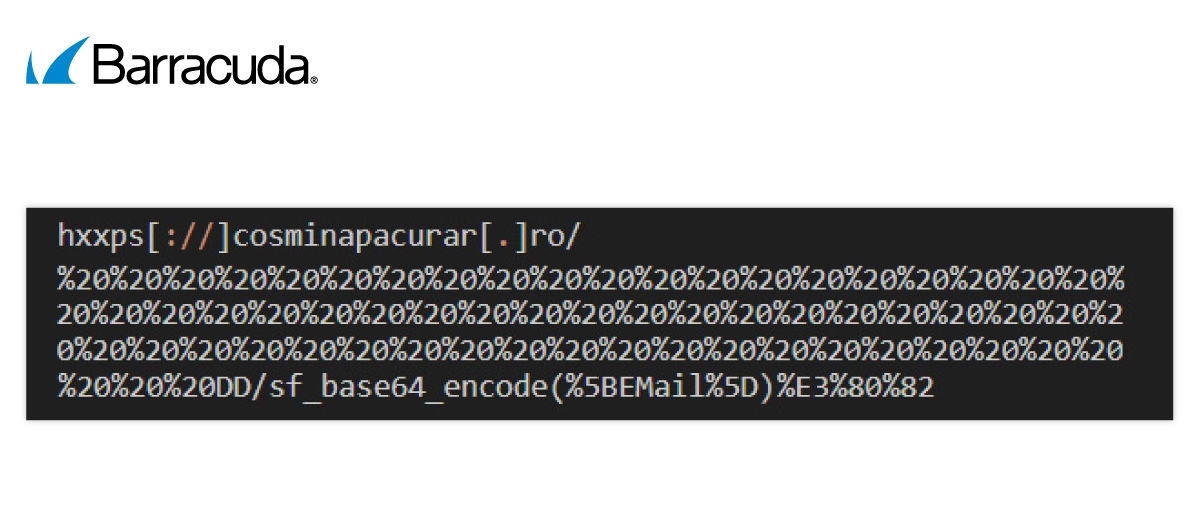

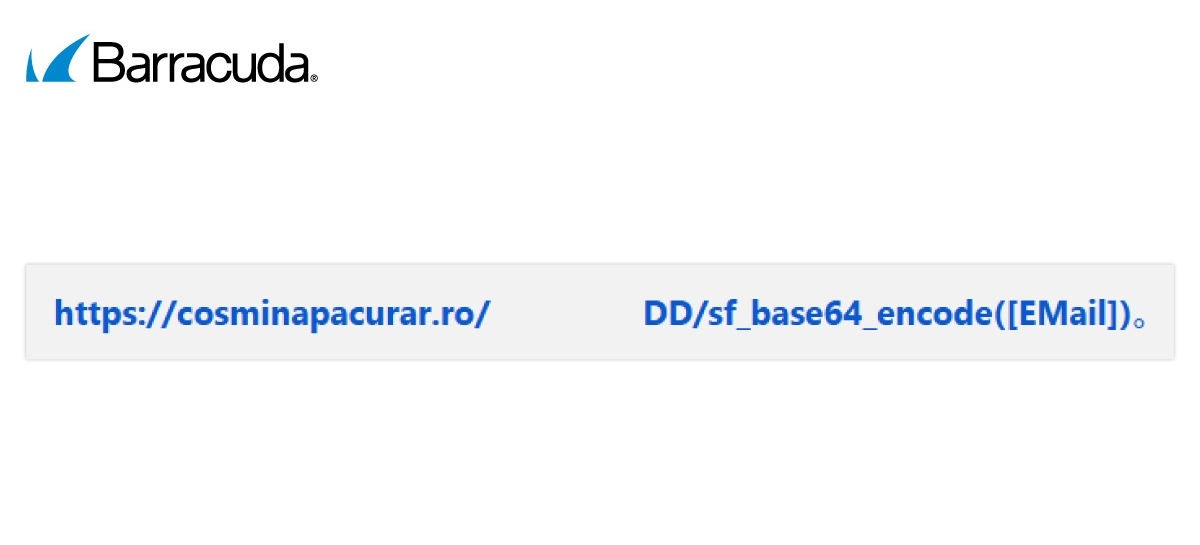

Así es como se ve una URL con espacios codificados (%20):

Al emplear códigos y símbolos inesperados e inusuales y hacer que la dirección web visible parezca menos sospechosa y más similar a un sitio web normal, la técnica de codificación está diseñada para engañar a los sistemas de seguridad y dificultar que los destinatarios y los filtros tradicionales reconozcan la amenaza.

Los ataques de Tycoon también incluyen una fase de verificación falsa (una prueba CAPTCHA convincente de 'demuestra que no eres un robot') para hacer que el sitio web parezca más legítimo y eludir los controles de seguridad básicos.

Añadir partes adicionales a una dirección web para ocultar el destino real

Los analistas también descubrieron que los atacantes usaban la técnica de Prefijo de Protocolo Redundante. Esto implica crear una URL que esté solo parcialmente hipervinculada o que contenga elementos no válidos, como dos 'https' o ningún '//', para ocultar el destino real del enlace mientras se asegura de que la parte activa parezca benigna y legítima y no despierte sospechas entre los objetivos o los controles de su navegador.

Otro truco es utilizar el símbolo «@» en una dirección web. Todo lo que hay antes de la «@» es tratado como «información de usuario» por los navegadores, por lo que los atacantes ponen algo que parezca reputado y de confianza en esta parte, como «office365». El destino real del enlace viene después de la «@».

Por ejemplo:

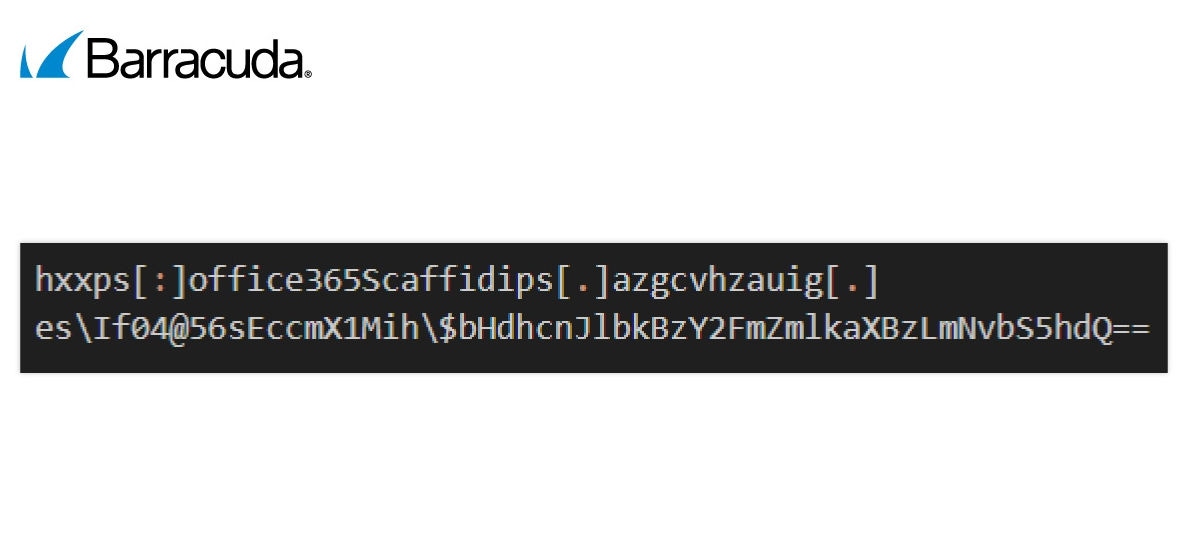

Lo que ven los destinatarios y los filtros: hxxps:office365Scaffidips[.]azgcvhzauig[.]es\If04

Dónde va realmente: después de la «@», a un sitio web oculto, gestionado por atacantes

Los atacantes también pueden utilizar direcciones web con símbolos extraños, como barras invertidas «\» o signos de dólar «$», que no se utilizan normalmente en las URL. Estos caracteres extraños pueden alterar la forma en que las herramientas de seguridad leen la dirección, lo que ayuda a que un enlace tóxico pase desapercibido por los sistemas de detección automática.

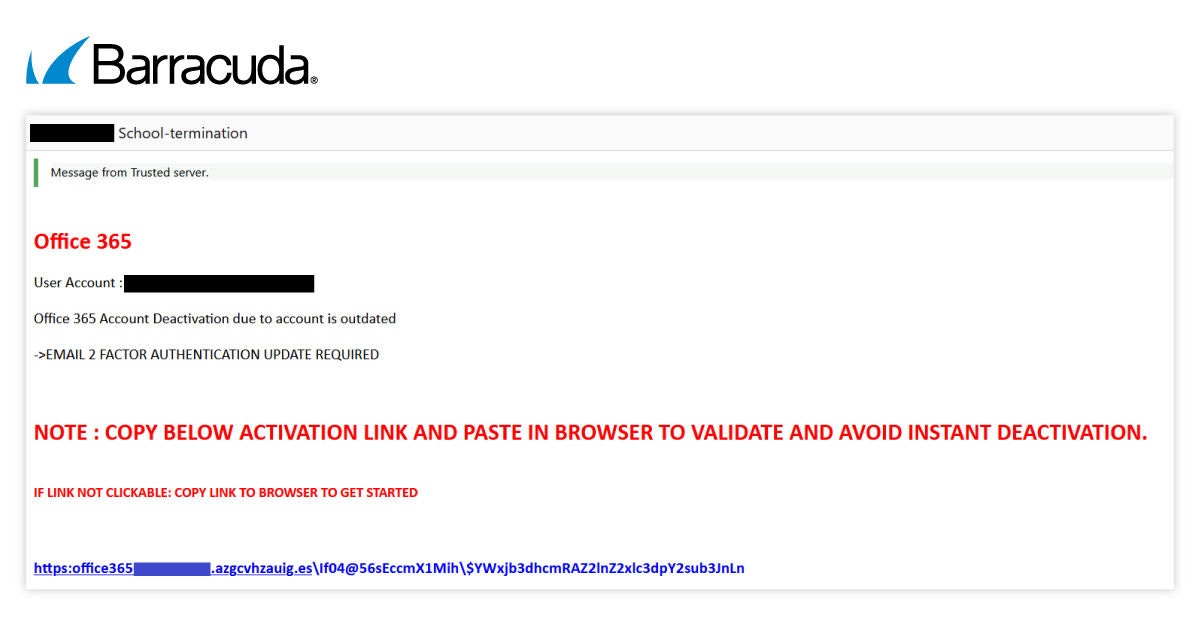

El equipo de analistas ha observado recientemente tácticas de Protocolo Redundante utilizadas en un ataque de Tycoon que se hace pasar por Microsoft 365.

En este caso, los atacantes crearon una URL en la que la primera parte es benigna y está hipervinculada, mientras que la segunda parte, maliciosa, aparece como texto sin formato. Cuando los usuarios copian y pegan la URL completa en su navegador, son dirigidos a una página de phishing que roba credenciales perteneciente al kit de phishing Tycoon. Dado que la parte maliciosa del enlace no está conectada a nada, no es leída correctamente por las herramientas de seguridad.

Abusar de subdominios para parecer fiables

El ataque Tycoon también presentó otra división benigna/maliciosa, esta vez para subdominios.

Los atacantes crearon sitios web falsos usando nombres aparentemente vinculados a empresas conocidas. Por ejemplo, 'office365Scaffidips.azgcvhzauig.es'. Esto da la impresión de que el usuario está tratando con un subdominio de Microsoft. Sin embargo, la última parte de la dirección web: «azgcvhzauig.es» es un sitio de phishing propiedad de un atacante.

Conclusión

Los atacantes están constantemente inventando nuevas y más sofisticadas formas de disfrazar enlaces peligrosos en correos electrónicos de phishing. Utilizan trucos con espacios, símbolos y direcciones web de una manera que parece fiable a primera vista. Estos métodos hacen que sea mucho más difícil para las personas (y para el software de seguridad tradicional) saber si están siendo atraídas a un sitio web con riesgos.

La mejor defensa es un enfoque de múltiples capas con varios niveles de seguridad que pueda detectar, inspeccionar y bloquear actividades inusuales o inesperadas. Las soluciones que incluyen capacidades de IA y aprendizaje automático, tanto a nivel de pasarela de correo electrónico como después de la entrega, garantizarán que las empresas estén bien protegidas. Como ocurre con todas las amenazas por correo electrónico, las medidas de seguridad deben complementarse con una formación en concienciación sobre la seguridad activa y regular para los empleados sobre las amenazas más recientes y sobre cómo detectarlas y denunciarlas.

Nota: Ashitosh Deshnur colaboró con la investigación para este informe.

Los analistas de amenazas de Barracuda informan regularmente sobre la evolución de las amenazas de correo electrónico y las tácticas de ataque. Suscríbase a nuestro blog para recibir actualizaciones al respecto.

Informe sobre brechas de seguridad del correo electrónico 2025

Principales hallazgos sobre la experiencia y el impacto de las brechas de seguridad del correo electrónico en organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Informe sobre perspectivas de clientes MSP 2025

Una perspectiva global sobre lo que las organizaciones necesitan y desean de sus proveedores de servicios gestionados de ciberseguridad.