Los archivos del caso SOC: XDR contienen dos ataques casi idénticos que aprovechan ScreenConnect

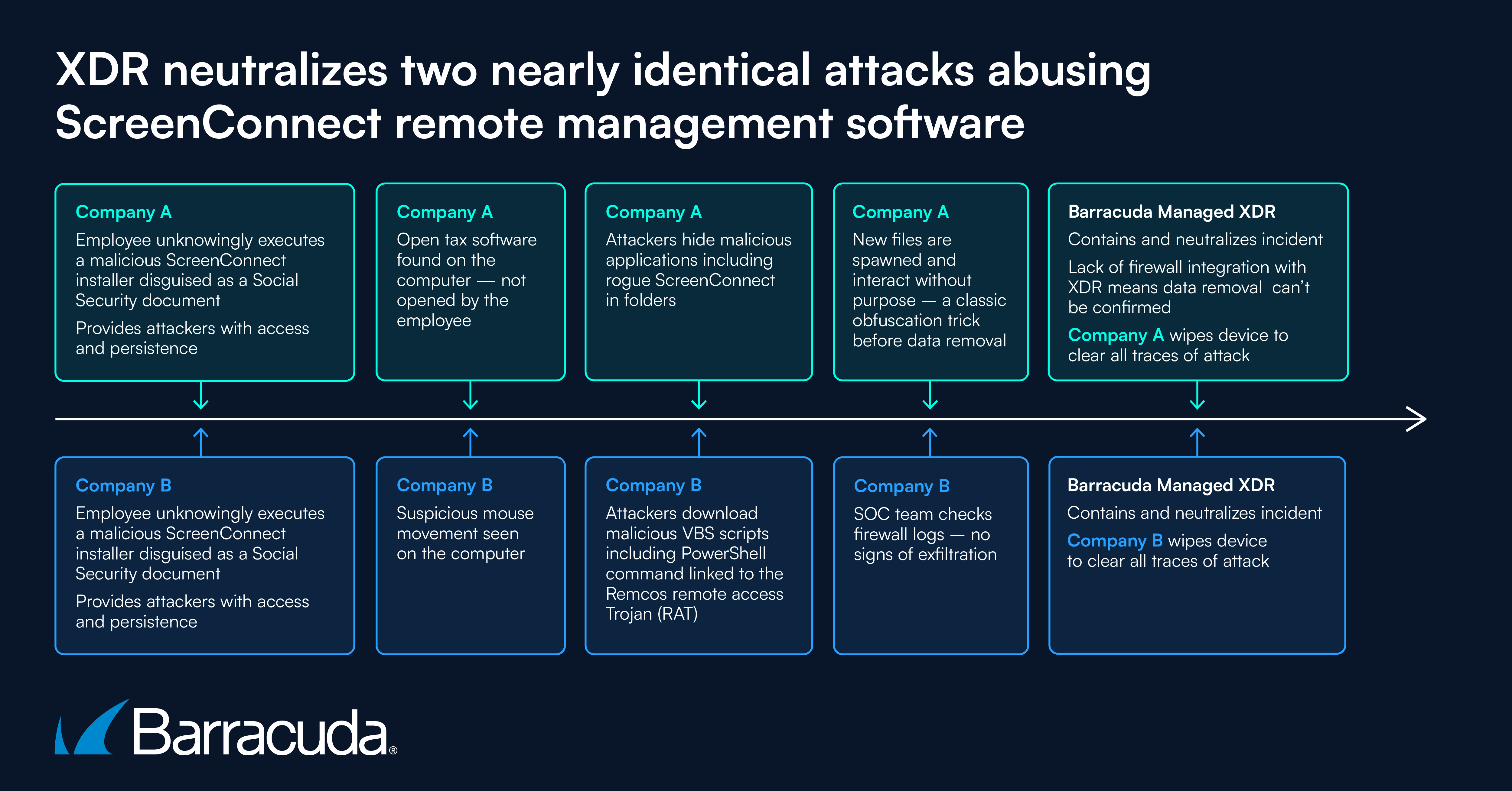

El equipo de Managed XDR de Barracuda ayudó recientemente a dos empresas a mitigar incidentes en los que los atacantes lograron comprometer ordenadores e instalar un software de gestión remota fraudulento, ScreenConnect. Los incidentes fueron neutralizados antes de que los atacantes pudieran moverse lateralmente a través de la red.

Resumen del incidente

- Dos organizaciones diferentes detectaron un comportamiento inusual en los ordenadores. Una empresa encontró un software de impuestos abierto y la otra detectó movimientos inusuales del ratón.

- En ambos casos, los analistas de SOC detectaron despliegues no autorizados del software de acceso remoto y gestión ScreenConnect.

- En la empresa A, había señales de posibles intentos de exfiltración de datos relacionados con una intrincada serie de descargas maliciosas.

- La empresa B tenía evidencia de scripts maliciosos y técnicas de persistencia.

- En ambos casos, ScreenConnect se instaló subrepticiamente con el instalador haciéndose pasar por archivos relacionados con asuntos de la Seguridad Social.

- Los analistas del SOC pudieron ayudar a ambas empresas a contener y neutralizar los incidentes.

Cómo se desarrolló el ataque

Company A

- La empresa A se volvió sospechosa al notar un software de impuestos abierto en un ordenador, que el usuario afirmó no haber abierto.

- El equipo de SOC de Barracuda Managed XDR revisó los registros e identificó un software de impuestos abierto vinculado a una implementación de ScreenConnect.

- Trabajando con el proveedor de servicios gestionados de la empresa A, el equipo de SOC confirmó que la implementación de ScreenConnect no estaba autorizada y no formaba parte del entorno.

- La aplicación no autorizada había sido instalada por el usuario del ordenador. Sin saberlo, habían ejecutado un instalador malicioso de ScreenConnect disfrazado como un documento de la seguridad social.

- Los atacantes estaban utilizando ScreenConnect para establecer y mantener el acceso al sistema.

- Se encontraron archivos ejecutables adicionales en la carpeta «descargas» del usuario comprometido, mientras que la aplicación maliciosa ScreenConnect se encontró escondida en dos carpetas, la carpeta «Local\Apps\2.0\» y la carpeta «\Windows\SystemTemp\».

- El equipo de SOC detectó nuevos archivos que se generaban e interactuaban entre sí sin un propósito claro. Estos bucles de creación de archivos e interacciones entre programas a menudo representan un intento de ofuscación para ocultar otras actividades, como la eliminación no autorizada de datos.

- Dado que el despliegue de XDR de la empresa A carecía de integración con el firewall, la investigación no pudo confirmar si había algún indicio de exfiltración de datos.

- El equipo de SOC aconsejó a la empresa A que eliminara y reconstruyera completamente el dispositivo infectado para eliminar todos los rastros de los atacantes y sus herramientas.

Company B

- La empresa B detectó movimientos aleatorios del ratón en un ordenador, lo que también los llevó a una instalación no autorizada de ScreenConnect.

- La adquisición fue similar a la de la empresa A: un usuario final incauto descargó un supuesto archivo de la Seguridad Social que en realidad era un instalador de ScreenConnect.

- A continuación, los atacantes crearon una nueva carpeta en la que descargaron más software malicioso, como scripts VBS (un lenguaje de programación ligero de Microsoft que se utiliza frecuentemente para aplicaciones web y tareas automatizadas).

- Uno de estos, «Child-Backup.vbs» ejecutó un comando de PowerShell muy ofuscado para establecer persistencia aprovechando el malware Remcos. El malware Remcos es un troyano de acceso remoto (RAT) avanzado que puede utilizarse para controlar y monitorizar un ordenador con Windows.

- El equipo de SOC revisó todos los registros del firewall y no encontró indicios de exfiltración de datos.

- · El equipo de SOC también aconsejó a la empresa B que borrara y reconstruyera completamente el dispositivo infectado para eliminar todos los rastros de los atacantes y sus herramientas.

Principales lecciones aprendidas

- Las organizaciones necesitan una estrategia de seguridad sólida y ciberresiliente que pueda prevenir el acceso malicioso y mitigar el impacto de los actores de amenazas que han logrado comprometer cuentas y terminales.

- Esto debe incluir la supervisión y el registro de puntos finales que permitan a los equipos de seguridad detectar instalaciones de software no autorizadas y herramientas de acceso remoto no autorizadas.

- En los casos en que los atacantes hacen un uso indebido de una aplicación confiable ya implementada por una organización, la intención maliciosa de las acciones diarias de TI, como la descarga de archivos, no siempre desencadena una alerta de seguridad.

- Por lo tanto, la estrategia de seguridad también debe incluir medidas de detección y prevención de malware para descubrir scripts ofuscados y técnicas de persistencia.

- Igualmente importante es la concienciación sobre ciberseguridad de los empleados respecto a las últimas técnicas de phishing y la navegación segura para mitigar los ataques de ingeniería social.

- Borrar los sistemas comprometidos puede ser una medida de control para eliminar las amenazas si los atacantes han logrado mantener la persistencia.

El Barracuda Managed XDR ayuda a detectar y mitigar este tipo de incidentes. Supervisa continuamente los puntos finales y la actividad de la red para detectar comportamientos anómalos, como instalaciones de software no autorizadas o interacciones inusuales con archivos. Utiliza la inteligencia de amenaza para detectar scripts y herramientas maliciosas conocidas, como el malware Remcos o los comandos ofuscados de PowerShell.

Managed XDR proporciona además capacidades rápidas de respuesta ante incidentes, asegurando una contención y remediación rápida de las amenazas identificadas. Los registros detallados y el análisis forense ayudan a rastrear el origen y el alcance del ataque, permitiendo la implementación de medidas estratégicas de prevención futuras.

Al integrarse con la detección y respuesta de puntos finales, Managed XDR mejora la visibilidad en sistemas aislados y proporciona información procesable para la mitigación. La búsqueda proactiva de amenazas respaldada por Managed XDR ayuda a identificar los mecanismos de persistencia y a eliminarlos antes de que los atacantes obtengan acceso sostenido.

Visite el sitio web para más información sobre Barracuda Managed XDR y SOC. Para obtener la información más reciente sobre las nuevas funciones, mejoras y detecciones de Barracuda Managed XDR, consulte las notas de la versión más reciente.

Informe de Barracuda sobre Ransomware 2025

Principales conclusiones sobre la experiencia y el impacto del ransomware en las organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Seguridad de vulnerabilidades gestionada: corrección más rápida, menos riesgos, cumplimiento normativo más fácil

Descubra lo fácil que es encontrar las vulnerabilidades que los ciberdelincuentes quieren explotar.