Dispositivos, computación, seguridad. Todo se trata del edge

Tenemos una gran cantidad de contenido sobre SASE y Barracuda SecureEdge. Incluiremos esos enlaces al final del artículo.

Casi todos los sectores económicos e industrias incorporan dispositivos edge, computación edge y seguridad edge. Los tres son partes distintas pero integrales de un sistema cohesivo en las redes informáticas distribuidas modernas. Para comprender mejor este sistema, desglosaremos cada una de las partes.

Dispositivos edge

Puede pensar en los dispositivos edge como un punto de entrada a una red o un sistema. Hace veinte años, generalmente eran cosas como los firewalls principales que aseguraban el perímetro de una red empresarial. El perímetro era 'el edge' porque la mayoría de las redes seguían el modelo de seguridad de castillo y foso.

Castle with fortified walls and a single point of entry, surrounded by moat

El modelo de castillo y foso utiliza una defensa perimetral fuerte con un único punto de entrada a la red. Todos los recursos de la empresa están detrás del firewall. Este modelo era efectivo para prevenir intrusiones a través del perímetro, pero dejaba expuestos algunos vectores de ataque. Con la seguridad centrada en el perímetro, los equipos de TI a menudo tenían menos recursos para la seguridad interna. La segmentación de la red y el acceso de menor privilegio siempre han sido mejores prácticas, pero eran absolutamente necesarias en el modelo de castillo y foso. La defensa perimetral no puede prevenir ataques internos o amenazas internas.

Otra vulnerabilidad del castillo y foso era la forma en que manejaba el acceso remoto. Las redes privadas virtuales (VPNs) permitían a los usuarios remotos conectarse a la red y operar como si estuvieran físicamente en la oficina. Las VPNs ofrecen cifrado y protección contra escuchas y ataques de intermediarios, pero nuevamente, hay poca seguridad interna. La autenticación de un usuario de VPN expone la red.

Había muchas formas de implementar el modelo de seguridad de castillo y foso, pero todas se basan en esa fuerte defensa perimetral.

El castillo y foso es un modelo obsoleto e ineficaz para la mayoría de los usos empresariales. Ahora tenemos miles de millones de dispositivos conectados a internet y millones de trabajadores remotos, y la mayoría de las empresas están utilizando uno o más servicios de nube pública.

Computación en el edge

Veamos qué están haciendo esos miles de millones de dispositivos conectados a internet cada día. El internet de las cosas, o IoT, es un concepto amplio que describe dispositivos 'inteligentes', pero no todos los dispositivos inteligentes son capaces de computación en el edge. Los sistemas de monitoreo de huracanes, por ejemplo, recogen datos ambientales y los transmiten cada hora o bajo demanda. Estos puntos de recolección están distribuidos a través de boyas, faros y estaciones meteorológicas en tierra. Tienen conectividad y suficiente programación para llamar a casa con sus datos, pero no toman decisiones ni aprenden de los datos.

Offshore wind resource assessment buoys

En el ejemplo anterior, los puntos de recolección son dispositivos edge, pero tienen que enviar datos a otro sistema informático y a especialistas humanos antes de que esos datos puedan ser utilizados. El poder de la computación en el edge es que acerca el procesamiento de datos a la fuente de los datos. Con mejoras como el aprendizaje automático (ML) y otras inteligencias artificiales (IA), estos dispositivos y sus infraestructuras de soporte pueden tomar decisiones basadas en datos más rápido que los humanos que monitorean los sistemas. Aquí hay algunos de los beneficios:

- Procesar datos más cerca de la fuente reduce significativamente el tiempo para transmitir y analizar la información.

- Los dispositivos de computación en el edge admiten IA y ML en dispositivos edge. Esto hace posible que los dispositivos aprendan y mejoren en función de los datos que han recopilado.

- El procesamiento y el aprendizaje automático en el sitio proporcionan información instantánea. Esto respalda la toma de decisiones inmediata basada en los nuevos datos.

- La información sensible se puede procesar localmente en lugar de transmitirse a servidores centralizados. Esto reduce la superficie de ataque donde estos datos pueden ser violados.

- Los sistemas de computación en el edge pueden funcionar y procesar datos incluso cuando la conectividad es limitada o no está disponible.

Seguridad en el edge

La computación en el edge conlleva algunos riesgos. Los actores de amenazas apuntan a estos dispositivos con botnets y malware de criptominería, que consumen ancho de banda y potencia de procesamiento. Los ataques de intrusión en el sistema a menudo comienzan con estos dispositivos, ya que tienen seguridad incorporada limitada.

No hay una gran defensa perimetral de castillo y foso para estos dispositivos. La seguridad en el edge se parece más a un país que gobierna y protege cientos de pequeñas islas repartidas por todo el mundo.

Aquí es donde Barracuda puede ayudar. Nuestras soluciones de seguridad industrial protegen cada dispositivo de ciberataques y entornos hostiles, y apoyan la conectividad confiable a la red. Los dispositivos Barracuda Secure Connector proporcionan una imagen de contenedor para que puedas implementar lógica personalizada en el dispositivo protegido.

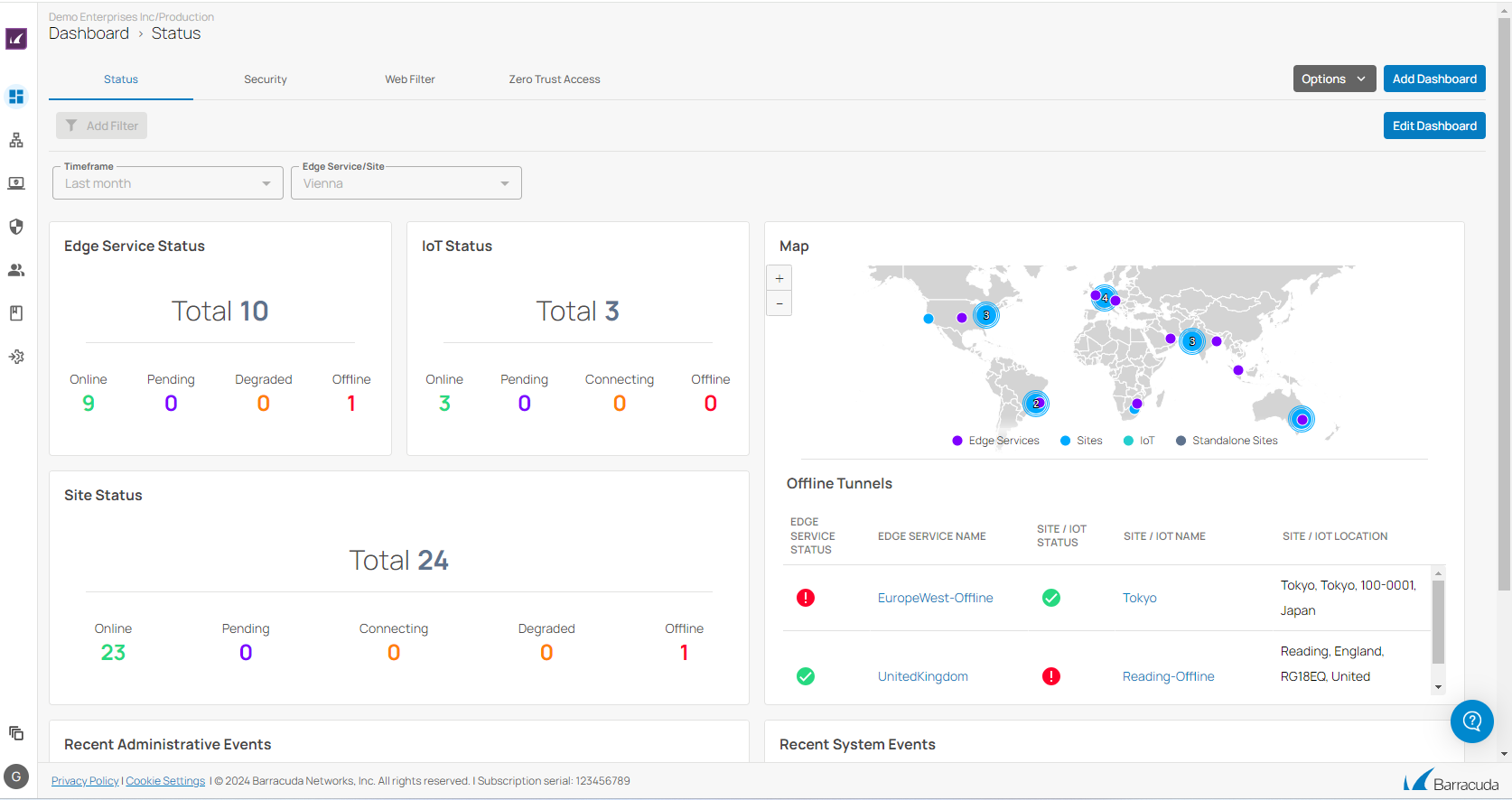

Ahora echemos un vistazo a Barracuda SecureEdge y por qué ha captado la atención de CRN y de muchos otros. Esta plataforma de seguridad es gestionada en la nube, entregada en la nube y fácil de implementar y usar. Los administradores pueden automatizar la implementación y gestión de dispositivos de computación en el edge, infraestructura y aplicaciones.

Barracuda SecureEdge dashboard showing edge services and devices

Y aunque hemos estado hablando de dispositivos, usuarios remotos, aplicaciones de software como servicio (SaaS) y cargas de trabajo en la nube también son componentes críticos en la seguridad del edge. Barracuda SecureEdge defiende todo el edge contra múltiples vectores de amenaza.

Lecturas relacionadas sobre SASE y Barracuda SecureEdge

- Plataforma SASE de Barracuda SecureEdge: Un diálogo con Stefan Schachinger

- Cómo Azure y Barracuda SecureEdge protegen tu negocio

- ¿Qué es SASE (Secure Access Service Edge)?

- Protección de endpoints SASE y acceso remoto seguro

- Cómo el IoT encaja en SASE

- Seguridad de tecnología operativa (OT) en 2024

- Construyendo una estrategia de defensa en capas con Firewall-as-a-Service integrado y Secure Web Gateway

- El poder de Secure SD-WAN: Aprovechando los beneficios de la integración de redes y seguridad

- Serie: Entendiendo la confianza cero

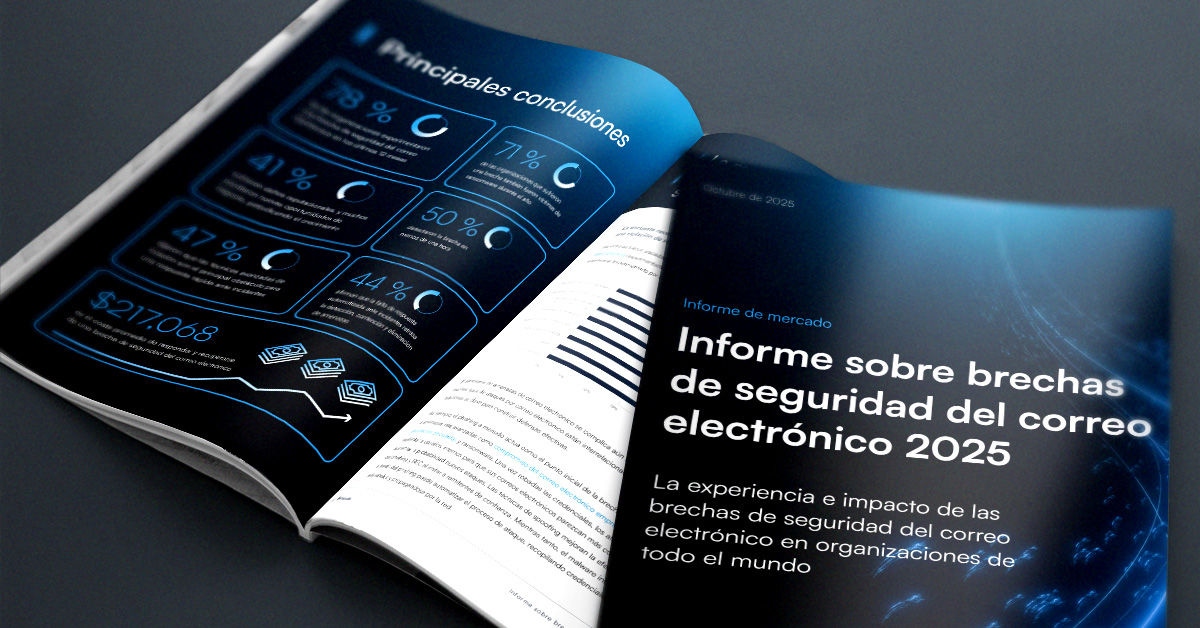

Informe sobre brechas de seguridad del correo electrónico 2025

Principales hallazgos sobre la experiencia y el impacto de las brechas de seguridad del correo electrónico en organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Informe sobre perspectivas de clientes MSP 2025

Una perspectiva global sobre lo que las organizaciones necesitan y desean de sus proveedores de servicios gestionados de ciberseguridad.