Email Threat Radar — Noviembre 2025

Durante el último mes, los analistas de amenazas de Barracuda han observado los siguientes desarrollos notables en amenazas basadas en correo electrónico dirigidas a organizaciones:

- Nuevas herramientas y tácticas para el kit de phishing Tycoon 2FA

- Caracteres invisibles que ayudan al kit de Cephas a evadir escáneres y reglas

- Un ataque sofisticado que involucra esteganografía (malware oculto en imágenes)

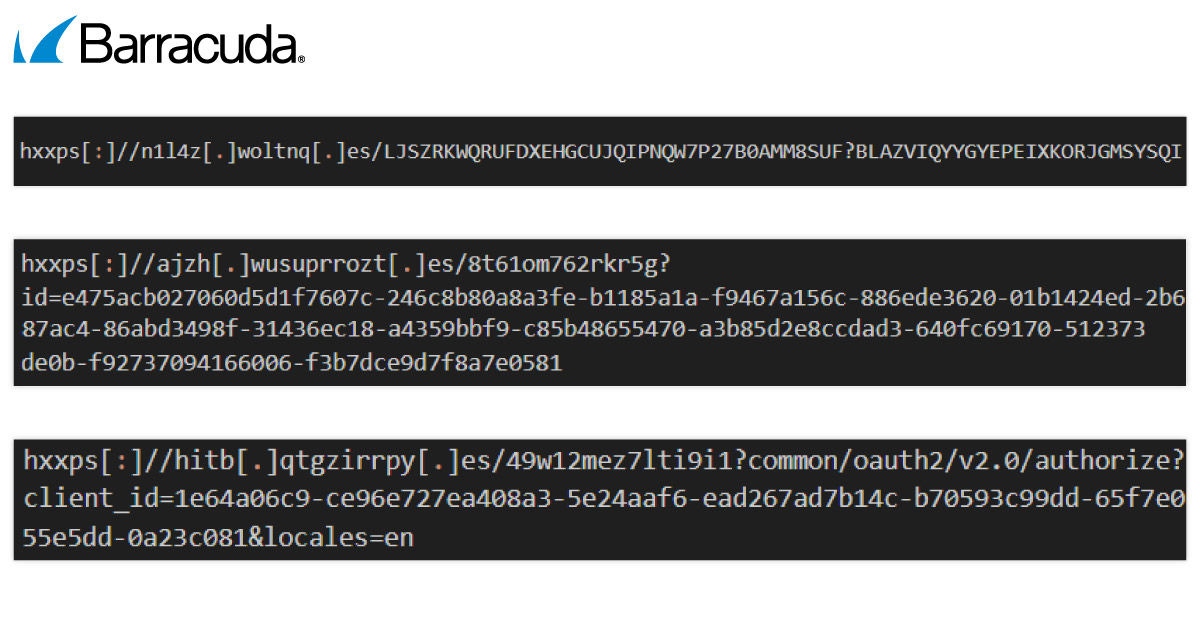

Novedades en el kit de herramientas de Tycoon

Tycoon 2FA es un kit de phishing prominente y exitoso que sigue siendo una amenaza seria para las empresas a pesar de estar presente desde agosto de 2023. El objetivo principal de Tycoon es robar credenciales de inicio de sesión de Microsoft 365 y, más recientemente, de cuentas de Google Workspace. Engaña a los empleados para que entreguen contraseñas y códigos de autenticación de dos factores.

Lo que hace que Tycoon sea peligroso es la frecuencia con la que cambia. Cada nueva versión incluye actualizaciones pequeñas pero ingeniosas que le ayudan a evitar la detección por las herramientas de seguridad tradicionales.

Aquí están algunos de los cambios más recientes observados en las últimas versiones:

Desafíos CAPTCHA: Para parecer más legítimo y ralentizar las herramientas de seguridad automatizadas, Tycoon ahora incluye diferentes tipos de pruebas CAPTCHA, incluidos acertijos basados en imágenes y desafíos de "mantener pulsado".

Ejecución dinámica: Esto significa que el código oculto solo se revela y se ejecuta completamente una vez que la página está cargada, lo que ayuda a mantenerse fuera del radar.

Para protegerse frente a estos ataques: Implemente soluciones de seguridad que ofrezcan controles de seguridad en capas. Busque soluciones que ofrezcan herramientas de protección antiphishing, autenticación adaptativa y monitoreo continuo para ayudar a detectar el tipo de interceptación adversario-en-el-medio (AiTM) tácticas utilizadas por amenazas como Tycoon 2FA.)

El kit Cephas utiliza caracteres invisibles para bloquear escáneres y reglas.

Cephas es un kit de phishing emergente visto por primera vez en agosto de 2024. El código presenta un número significativo de comentarios relacionados con la astronomía y la Biblia.

Lo que hace que Cephas sea digno de mención es que implementa una técnica de ofuscación distintiva y poco común. El kit oculta su código creando caracteres invisibles aleatorios dentro del código fuente que le ayudan a evadir los escáneres antiphishing y a impedir que las reglas YARA basadas en firmas coincidan con los métodos exactos de phishing.

Para protegerse frente a estos ataques: Implemente MFA para todos los usuarios, especialmente para servicios en la nube como Microsoft 365. Considere usar métodos resistentes al phishing, como llaves de seguridad de hardware en lugar de códigos basados en SMS o aplicaciones.

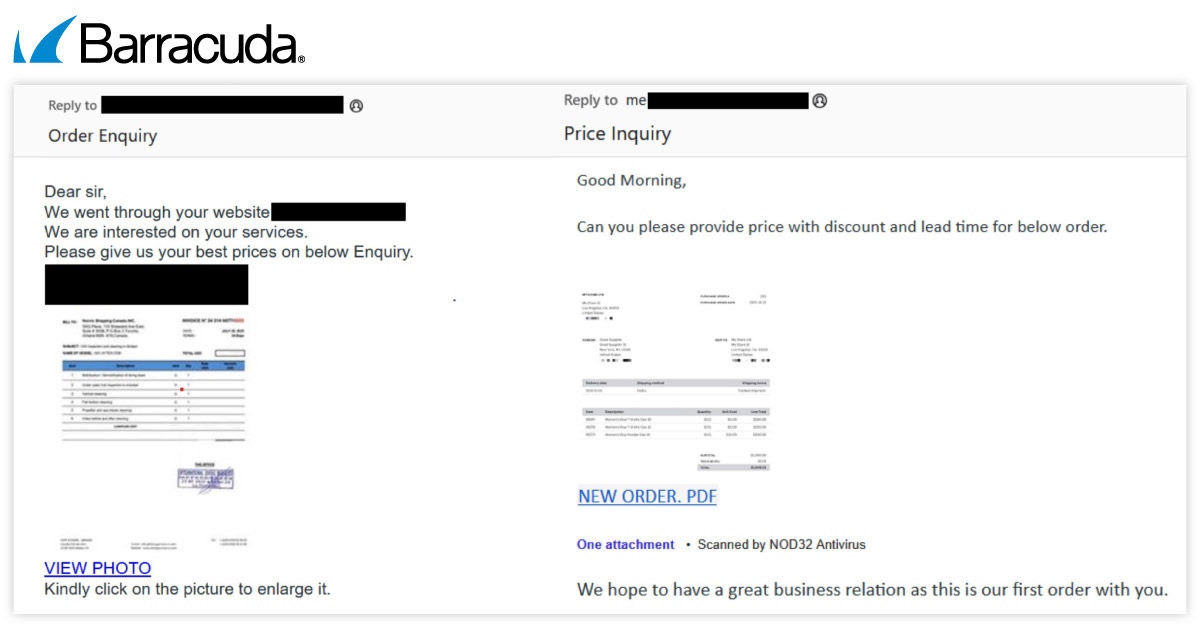

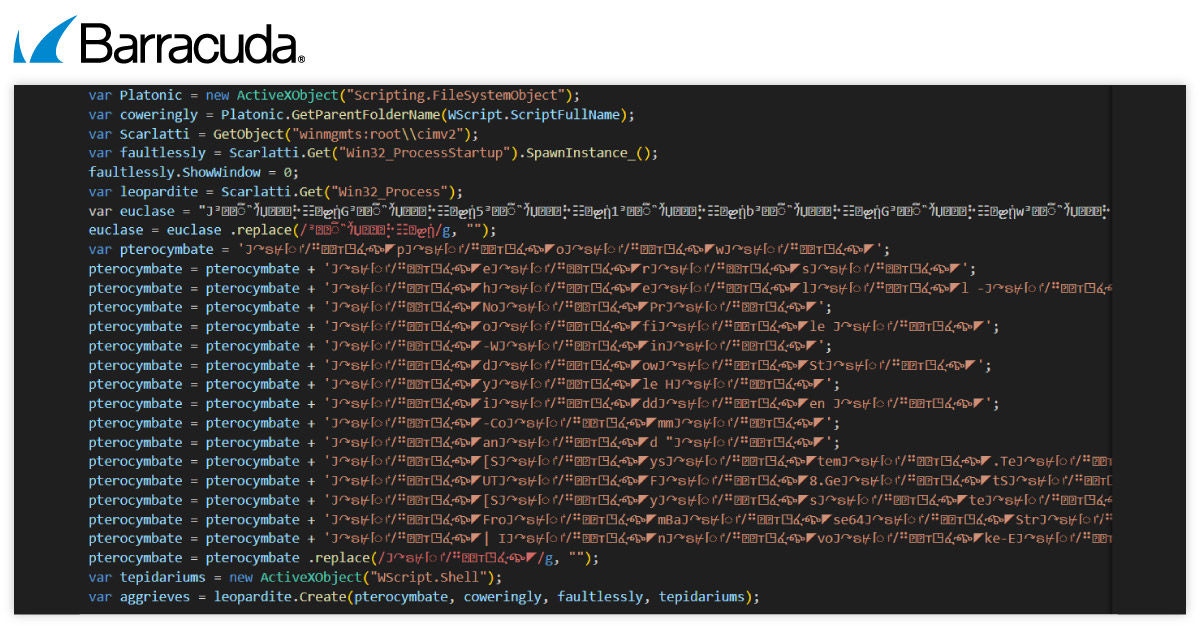

El malware sigiloso se oculta en imágenes para evitar la detección.

La esteganografía es una técnica de ataque sofisticada que implica ocultar datos dentro de algo que parece inofensivo, como una imagen. A diferencia del cifrado, que oculta el contenido de los datos, la esteganografía oculta la existencia de los datos. Esto hace que sea mucho más difícil de detectar.

Los analistas de amenazas de Barracuda detectaron recientemente una campaña de phishing que utiliza la esteganografía.

El ataque comienza con un correo electrónico de phishing que parece un mensaje comercial genuino, como un pedido o una consulta de precios. En las muestras analizadas, los correos electrónicos incluían enlaces a archivos alojados en un servicio de intercambio de archivos popular y legítimo.

Sin embargo, los archivos son en realidad archivos maliciosos de JavaScript que han sido fuertemente disfrazados para que los sistemas de seguridad no los reconozcan como peligrosos.

Al ocultar malware dentro de imágenes y utilizar plataformas de confianza, los atacantes eluden muchas medidas de seguridad tradicionales.

El malware utilizado en esta campaña de phishing también aprovecha otros trucos sofisticados para permanecer oculto:

- Disfraza su código con nombres confusos y texto codificado.

- Ejecuta comandos en segundo plano sin mostrar ninguna ventana.

- Evita escribir cualquier cosa en el disco y, en su lugar, se oculta en la memoria del dispositivo, lo que dificulta su rastreo.

Este ataque muestra cómo las amenazas de correo electrónico cotidianas están utilizando ahora técnicas avanzadas y sutiles, previamente asociadas principalmente con atacantes de alto nivel, como las amenazas persistentes avanzadas (ATPs).

Para protegerse contra tales ataques: Busque señales de advertencia, como la aparición de archivos multimedia inusualmente grandes o que contienen contenido duplicado, así como tráfico saliente inesperado o tráfico hacia dominios desconocidos.

Refuerce su seguridad con protección del correo electrónico basada en IA multimodal que incluye análisis heurístico y de comportamiento y puede correlacionar y analizar una amplia gama de tipos de datos de texto y visuales, incluidos URLs, documentos, imágenes, códigos QR y más.

También vale la pena bloquear las macros en los documentos por defecto y restringir el rango de tipos de archivos permitidos a través del correo electrónico y las cargas web.

Cómo Barracuda Email Protection puede ayudar a su organización

Barracuda Email Protection ofrece un conjunto completo de funciones diseñadas para defenderse contra amenazas avanzadas de correo electrónico.

Incluye funcionalidades como Email Gateway Defense, que protege contra phishing y malware, y Impersonation Protection, que protege contra ataques de ingeniería social.

Además, incluye IncidentResponse y Domain Fraud Protection para mitigar los riesgos asociados con cuentas comprometidas y dominios fraudulentos. El servicio también incluye Cloud-to-Cloud Backup y Security Awareness Training para mejorar la postura general de seguridad del correo electrónico.

Barracuda combina la inteligencia artificial y la integración profunda con Microsoft 365 para proporcionar una solución integral basado/a en la nube que protege contra ataques de Phishing y suplantación (de identidad) hiperdirigidos potencialmente devastadores.

Más información disponible aquí.

Informe sobre brechas de seguridad del correo electrónico 2025

Principales hallazgos sobre la experiencia y el impacto de las brechas de seguridad del correo electrónico en organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Informe sobre perspectivas de clientes MSP 2025

Una perspectiva global sobre lo que las organizaciones necesitan y desean de sus proveedores de servicios gestionados de ciberseguridad.