Durante el último mes, los analistas de amenazas de Barracuda identificaron varias amenazas notables basadas en correo electrónico que tenían como objetivo a organizaciones de todo el mundo y que estaban diseñadas para evadir la detección y aumentar las posibilidades de éxito, entre ellas:

- Ataques por correo electrónico dirigidos a víctimas con invitaciones de calendario maliciosas

- Kits de phishing que abusan de una plataforma de confianza para compartir archivos

- El phishing de buzón de voz regresa tras varios meses de declive

Las invitaciones de calendario maliciosas son otra trampa de correo electrónico para las víctimas.

Instantánea de Amenaza

Los analistas de amenazas de Barracuda han detectado el kit de phishing Sneaky 2FA que distribuye invitaciones de calendario envenenadas en un ataque diseñado para robar credenciales de usuario.

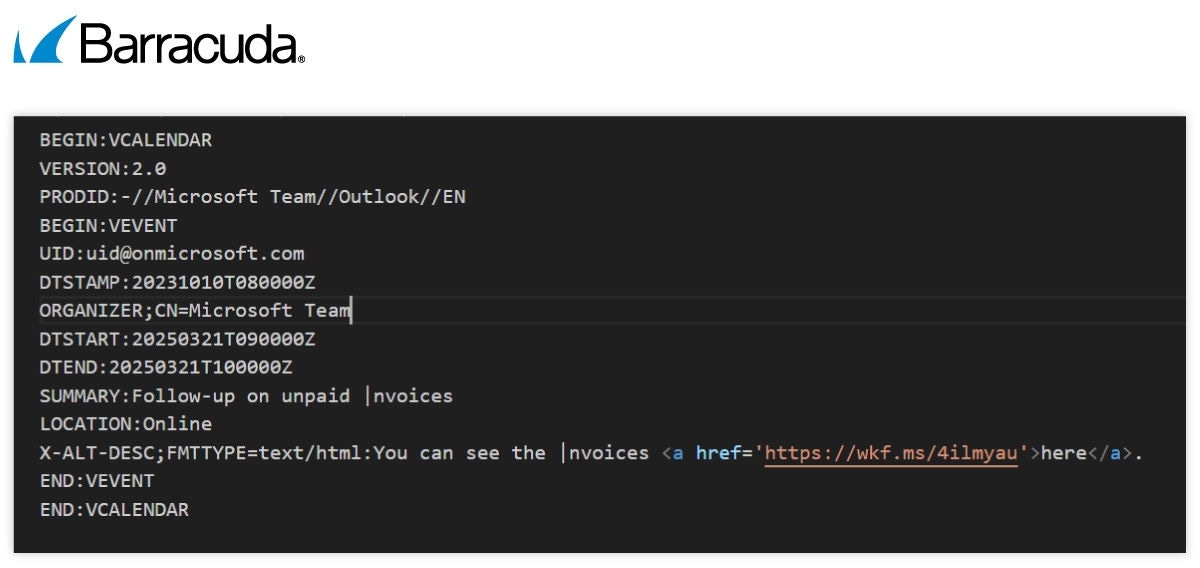

Los archivos adjuntos ICS (iCalendar) funcionan en diferentes plataformas como Google Calendar, Microsoft Outlook y Apple Calendar. Esta compatibilidad hace que los archivos ICS (.ics) sean populares para programar eventos, reuniones y citas entre organizaciones. Son especialmente útiles para las reuniones virtuales, ya que pueden contener URLs para videollamadas o documentos relacionados.

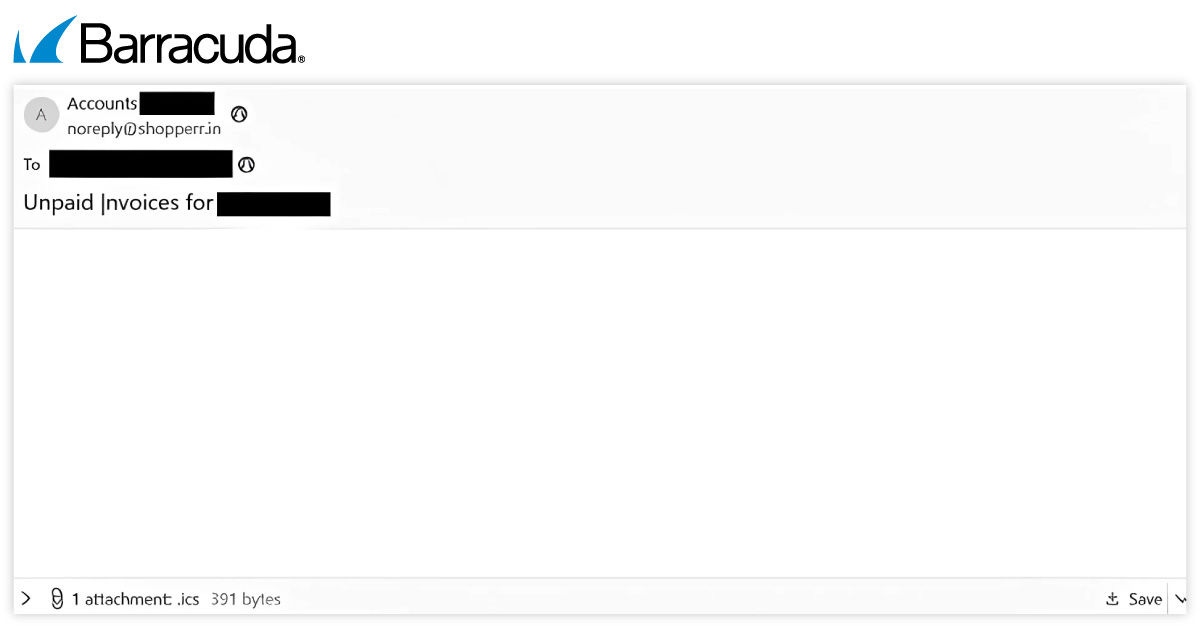

En el ataque observado por los analistas de amenazas de Barracuda, el cuerpo del correo electrónico está vacío, y solo hay un enlace a un archivo ICS que parece ser una invitación de calendario legítima. El archivo contiene algunos detalles del evento, así como un enlace de phishing que afirma llevar al destinatario a una factura pendiente de pago.

Señales a las que hay que prestar atención

- Cualquiera de los siguientes: una invitación a una reunión que usted no espera, de alguien que usted no conoce o de quien no oye a menudo, para discutir algo de lo que usted no está al tanto, y sin contexto o mensaje de cobertura, debería hacer sonar la alarma. Informe del mensaje a su equipo de seguridad y, si procede, verifique directamente con el remitente para comprobar si el mensaje es legítimo.

- El uso de invitaciones de calendario en los ataques de phishing está en aumento, con varios informes de invitaciones de Google Calendar siendo falsificadas en campañas de phishing.

- Dado que los archivos ICS a menudo se consideran inofensivos y no todas las herramientas de seguridad pueden detectar invitaciones maliciosas, esto representa una nueva oportunidad, al menos por un tiempo, para que los atacantes eludan los controles de seguridad y capturen a las víctimas.

Los kits de phishing abusan de ShareFile para lanzar cientos de ataques

Instantánea de Amenaza

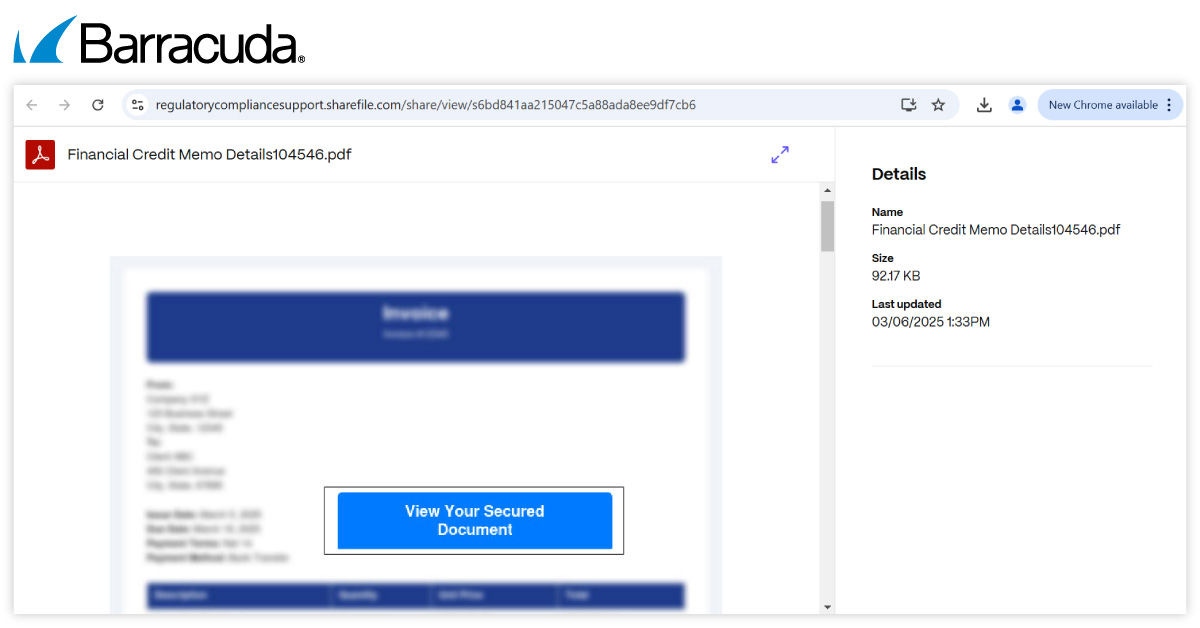

Los analistas de amenazas de Barracuda han detectado varios cientos de ataques realizados por notorios kits de phishing que se aprovechan de la plataforma legítima de intercambio de documentos ShareFile.

Los kits están alojando formularios de inicio de sesión falsos en ShareFile y enviando URLs de ShareFile a posibles víctimas.

Esta no es la primera vez que los analistas de amenazas de Barracuda han encontrado contenido de phishing alojado en ShareFile, pero su uso por parte de plataformas destacadas de phishing como servicio (PhaaS) es un nuevo desarrollo. Esta táctica parece ser la última de una larga serie de adaptaciones por parte de los grupos PhaaS para evadir la detección, aumentar el sigilo y asegurar la supervivencia de las campañas de phishing.

Los kits que alojan contenido en ShareFile son los avanzados y de rápida evolución Tycoon 2FA y Mamba 2FA. Barracuda informó recientemente sobre el comportamiento de Tycoon 2FA y otras plataformas PhaaS en ascenso. Mamba 2FA sigue un enfoque similar.

Mamba 2FA — otro de los ‘más buscados’ de PhaaS

Mamba 2FA apunta a los usuarios de Microsoft 365 y puede interceptar códigos de un solo uso y cookies de autenticación para eludir la autenticación multifactorial.

Las técnicas de evasión incluyen el uso de servidores proxy y enlaces de phishing rotativos de corta duración que ayudan a evitar la inclusión en listas negras, archivos adjuntos HTML con contenido basura para evitar la detección por herramientas de seguridad, y detección de sandbox que redirige el tráfico no deseado, como las herramientas de escaneo de seguridad, a un sitio no relacionado, como las páginas de error 404 de Google.

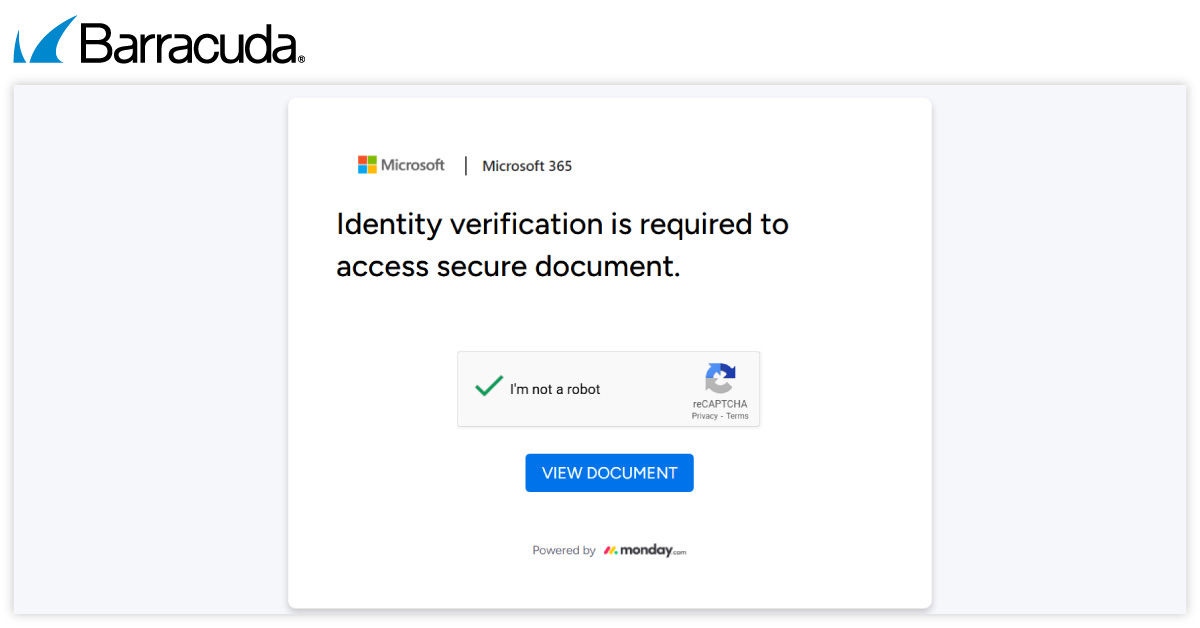

El método de ataque ShareFile

Los correos electrónicos de phishing suelen hacerse pasar por SharePoint o DocuSign y presentan una notificación de intercambio de archivos y un enlace que los llevará a un documento falso alojado en ShareFile.

Debido a que el correo electrónico incluye una URL legítima de ShareFile, el mensaje no señala ninguna preocupación de seguridad. Y dado que los destinatarios conocen y confían en la plataforma, es más probable que hagan clic en el enlace e introduzcan los datos de inicio de sesión solicitados.

Señales a las que hay que prestar atención

- Como se mencionó anteriormente, un correo electrónico que usted no espera, de alguien de quien no suele recibir mensajes y sobre un tema que no es habitual para usted, debería hacer sonar las alarmas.

- Como debería ser un correo electrónico de ShareFile cuando su organización generalmente no utiliza ShareFile.

- Informe del mensaje a su equipo de seguridad y, si procede, verifique directamente con el remitente para comprobar si el mensaje es legítimo.

- Si el correo electrónico incluye un enlace que le dirige a una página de inicio de sesión de Microsoft o Google, verifique que sea una página de inicio de sesión legítima. Evite introducir sus credenciales si sospecha que la página podría ser falsa o maliciosa.

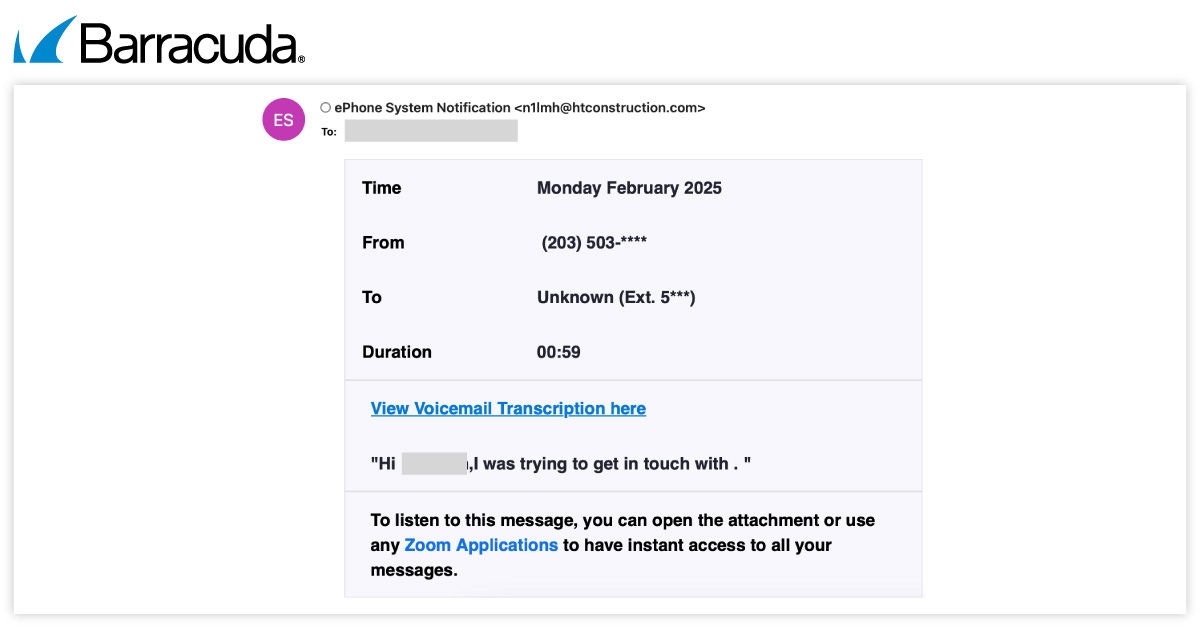

La suplantación de identidad de formularios basada en el correo de voz vuelve a aumentar

Instantánea de Amenaza

Desde febrero, los analistas de amenazas de Barracuda han observado un aumento en la detección de ataques de phishing por correo electrónico basados en el buzón de voz, o vishing, tras un período de declive. Los ataques afirman ser alertas de buzón de voz y, cuando el destinatario hace clic en el enlace para reproducir el mensaje, es llevado a un formulario en línea alojado en plataformas legítimas, como Monday y Zoho, donde debe introducir sus credenciales.

Otros ataques de vishing detectados recientemente involucraron Mamba 2FA y Tycoon 2FA, uno de los cuales utilizó la plataforma profesional de redes sociales LinkedIn como parte del redireccionamiento de URL.

Señales a las que hay que prestar atención

- Como se mencionó anteriormente, la luz de advertencia debe encenderse si el remitente, la naturaleza y el contenido declarado del mensaje son inesperados o no solicitados. Verifique siempre la fuente si realmente parece genuina.

- Otra señal de alerta es cualquier presión para que actúe o responda rápidamente o cualquier tipo de amenaza velada.

Cómo Barracuda Email Protection puede ayudar a su organización

Barracuda Email Protection ofrece un conjunto completo de funciones diseñadas para defenderse contra amenazas avanzadas de correo electrónico.

Incluye capacidades como correo electrónico Gateway Defense, que protege contra Phishing y Malware, y protección contra la suplantación de identidad, que protege contra ataques Social Engineering.

Además, proporciona respuesta a incidentes y protección de Fraud de dominio para mitigar los riesgos asociados con cuentas comprometidas y dominios fraudulentos. El servicio también incluye Cloud-to-Cloud Backup y formación de concienciación sobre seguridad para mejorar la postura general de seguridad del correo electrónico.

BARRACUDA combina la inteligencia artificial y la integración profunda con Microsoft 365 para proporcionar una solución integral basado/a en la nube que protege contra ataques de Phishing y suplantación (de identidad) hiperdirigidos potencialmente devastadores.

Más información disponible aquí.

Informe de Barracuda sobre Ransomware 2025

Principales conclusiones sobre la experiencia y el impacto del ransomware en las organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Seguridad de vulnerabilidades gestionada: corrección más rápida, menos riesgos, cumplimiento normativo más fácil

Descubra lo fácil que es encontrar las vulnerabilidades que los ciberdelincuentes quieren explotar.