Medusa ransomware y su ecosistema de ciberdelincuencia

Se dice que la Medusa de la mitología griega fue una mujer hermosa hasta que la maldición de Atenea la transformó en una criatura alada con una cabeza llena de serpientes. Se la considera tanto un ‘monstruo’ como una protectora, debido a su poder de petrificar a cualquiera que mirara directamente su rostro. Es un personaje fascinante en una historia gigante que a menudo se cuenta solo en fragmentos.

Los grupos de ransomware suelen adoptar identidades que los hagan parecer fuertes y poderosos, y quizá esa era la intención de este grupo cuando emergió como ransomware Medusa a finales de 2022. Desde 2023, el grupo ha sido uno de los diez principales actores de ransomware, reivindicando víctimas de alto perfil como Toyota Financial Services y el Distrito Escolar Público de Minneapolis.Dudo que alguien atribuya ese ascenso a la cima del submundo del ransomware a la marca inspirada en Medusa, pero no se puede negar que a los ciberdelincuentes les gusta usar ese nombre.

Confusión de Medusa

Hay otras tres amenazas activas y no relacionadas que utilizan el nombre Medusa en alguna parte de sus marcas. Estas amenazas pueden aparecer en tus resultados si estás investigando el ransomware Medusa.

- Troyano bancario Medusa para Android: Este malware se observó por primera vez en 2020. La versión actual se ofrece a través de un modelo de malware como servicio (MaaS) y tiene como objetivo los teléfonos de modelos más nuevos. Puede robar datos, tomar capturas de pantalla e insertar malware adicional en el dispositivo de la víctima.

- Medusa Botnet: Esta es una antigua cepa de malware que apareció en la darknet en 2015. Ha cambiado desde entonces y ahora es una botnet de denegación de servicio distribuido (DDoS) que se basa en el código filtrado de Mirai. Este malware también tiene una función de ransomware llamada 'Medusa Stealer', que parece tener un error en el código que lo convierte en un wiper en lugar de ransomware.

- Ransomware MedusaLocker: Este fue observado por primera vez en 2019 pero sigue siendo una amenaza menos conocida que Medusa. Las dos amenazas de ransomware suelen confundirse en la cobertura mediática, lo que puede llevar a la confusión en torno a tácticas, técnicas y procedimientos (TTP), indicadores de compromiso (IoC), y otra información.

También está la Operación Medusa, que no es un actor de amenazas. Medusa fue el nombre en clave para la interrupción internacional de 2023 de la red global de malware Snake. Esta operación policial no estaba dirigida a ninguna variante del ransomware Medusa.

¿Quién es el ransomware Medusa?

La ubicación exacta y los operadores individuales de Medusa son desconocidos, pero los analistas sospechan que el grupo opera desde Rusia o un estado aliado. El grupo está activo en foros de ciberdelincuencia de habla rusa y utiliza jerga única de las subculturas criminales rusas. También evita atacar a empresas en Rusia y países de la Comunidad de Estados Independientes (CIS). La mayoría de las víctimas del ransomware Medusa se encuentran en Estados Unidos, Reino Unido, Canadá, Australia, Francia e Italia. Los investigadores creen que el grupo de ransomware Medusa apoya los intereses rusos, incluso si no es un grupo patrocinado por el estado.

La motivación principal del grupo de ransomware Medusa parece ser el beneficio económico. Al igual que muchos grupos, Medusa utiliza una estrategia de doble extorsión y comienza las negociaciones con grandes exigencias. El sitio de filtración de datos del grupo, los enlaces TOR, los foros y otros recursos clave de extorsión residen en la web oscura. Este tipo de configuración es común entre los actores de amenazas.

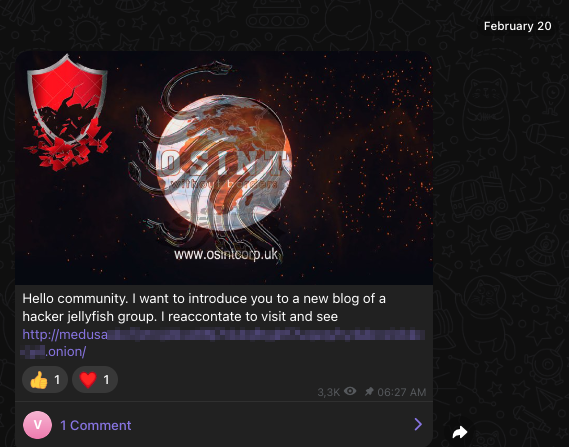

Lo que hace única a Medusa aquí es su uso de internet público, también conocido como 'clearnet' o 'clear web'. Medusa está vinculada a un canal público de Telegram, un perfil de Facebook y una cuenta de X bajo la marca 'OSINT Without Borders'. Estas propiedades son gestionadas por operadores que usan los seudónimos 'Robert Vroofdown' y 'Robert Enaber'. También hay un sitio web de OSINT Without Borders.

Banner de la cuenta de Telegram de OSINT Sin Fronteras

Perfil de OSINT Sin Fronteras X (anteriormente Twitter) administrado por Robert Vroofdown

Es probable que estas propiedades de cara al público tengan la intención de ejercer más presión sobre las víctimas y aumentar la conciencia sobre la amenaza del ransomware Medusa.

El grupo de ransomware Medusa parece operar de manera independiente con su propia infraestructura. No hay evidencia de que Medusa sea una rebrandización o una derivación de otro grupo, y no hay informes de similitudes de código con otras amenazas. Sin embargo, los expertos han determinado que el grupo de ciberdelincuencia organizada 'Frozen Spider' es un jugador clave en la operación de ransomware Medusa. Frozen Spider colabora con otros actores de amenazas y forma parte del ecosistema más amplio de ciberdelincuencia como servicio (CCaaS).

Cadena de ataque Medusa

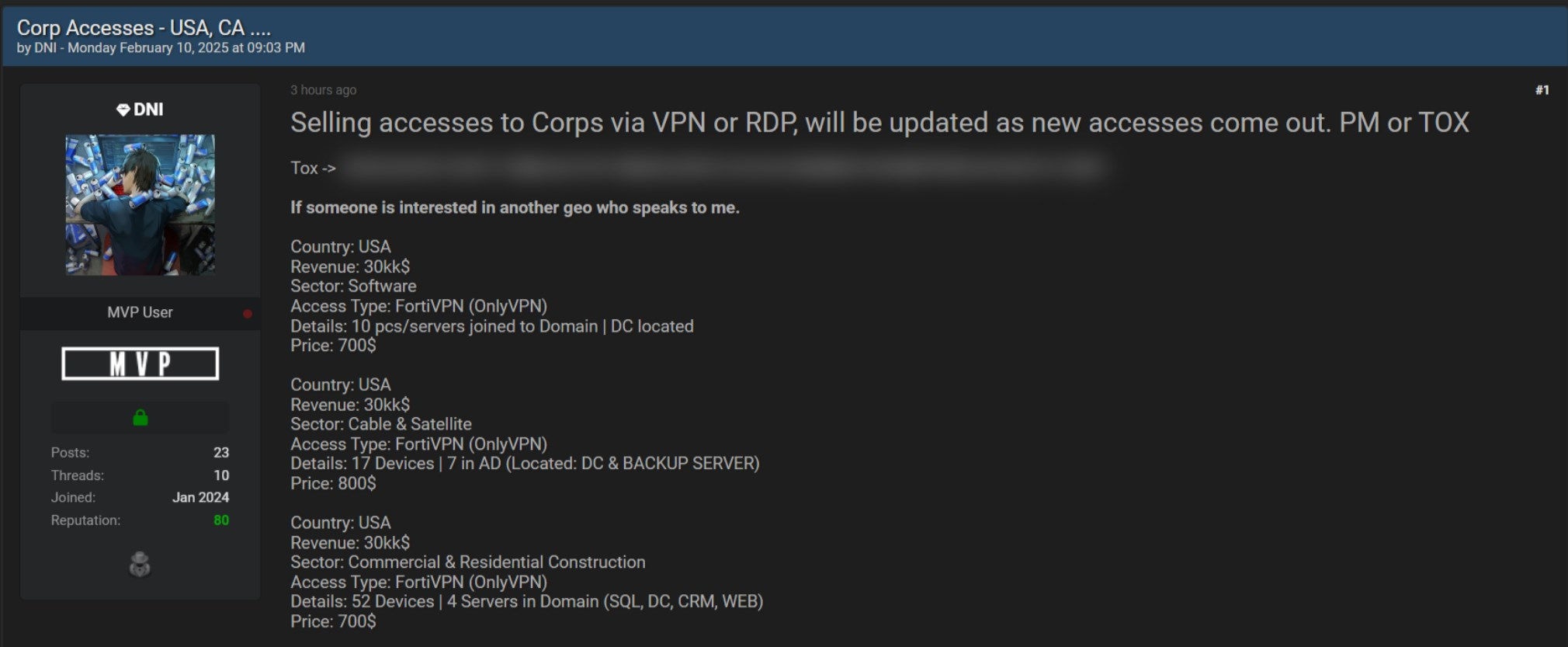

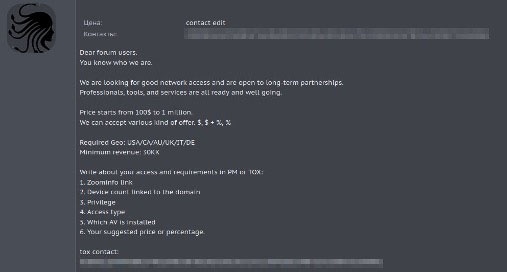

Medusa depende en gran medida de los brokers de acceso inicial (IAB) para acelerar sus ataques. Un IAB se especializa en relleno de credenciales, ataques de fuerza bruta, phishing y cualquier otro ataque que les permita acceder a la red de una empresa. El acceso inicial es todo lo que quieren, porque los IAB ganan dinero vendiendo esta información a otros actores maliciosos.

Puedes considerar al IAB como parte de la cadena de suministro para otros ciberdelincuentes. Los grupos de ransomware como Medusa ganan dinero robando y cifrando datos, por lo que prefieren comprar acceso a una red en lugar de pasar tiempo tratando de infiltrarse. La colaboración entre el IAB y el operador de ransomware es uno de los aceleradores de ciberdelincuencia más efectivos en el panorama de amenazas moderno.

Los operadores de Medusa también llevarán a cabo campañas de phishing y explotarán vulnerabilidades expuestas al público. Los IABs hacen que las operaciones de ransomware sean más eficientes, pero Medusa y otros operadores de amenazas llevarán a cabo sus propios ataques de intrusión cuando sea necesario.

Una vez dentro del sistema, Medusa intentará expandir su huella moviéndose lateralmente y escalando privilegios. También iniciará técnicas de volcado de credenciales del SO para obtener más credenciales dentro de la red. Estas técnicas son solo diferentes métodos diseñados para robar información de credenciales de funciones legítimas del sistema operativo (SO). Profundizaremos en ellas en una publicación futura.

Medusa escaneará la red, buscando sistemas explotables y otros recursos que podrían ser accesibles con las credenciales robadas. Este es un buen ejemplo de por qué deberías aplicar el principio de menor privilegio (PoLP), y mantener tus sistemas internos parcheados y seguros, incluso si no están expuestos a Internet pública. Y no olvides que el soporte para Windows 10 finaliza en octubre de 2025, así que querrás actualizar, reemplazar o adquirir soporte extendido para esas máquinas.

Medusa utiliza PowerShell y otras herramientas para deshabilitar defensas, explorar la red y escalar sus privilegios. Se prepara para la exfiltración de datos lanzando su binario de ransomware, gaze.exe. Esto carga los procesos que crean el entorno para la exfiltración, aunque la transferencia de datos real se maneja mediante scripts de PowerShell y herramientas de soporte. Medusa utiliza canales seguros TOR para copiar los datos de la víctima y anunciar el ataque en su sitio de filtraciones de la web oscura, Medusa Blog.

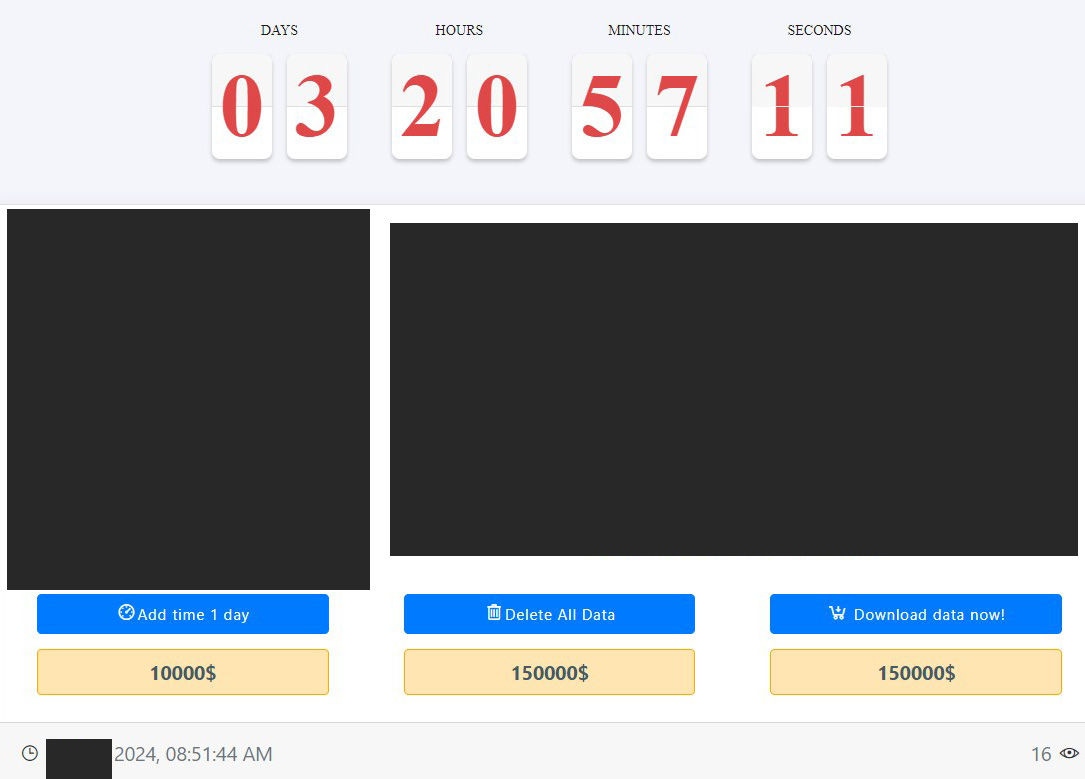

Medusa publicación de blog que muestra información de la víctima (redactada), temporizador de cuenta regresiva y menú de opciones

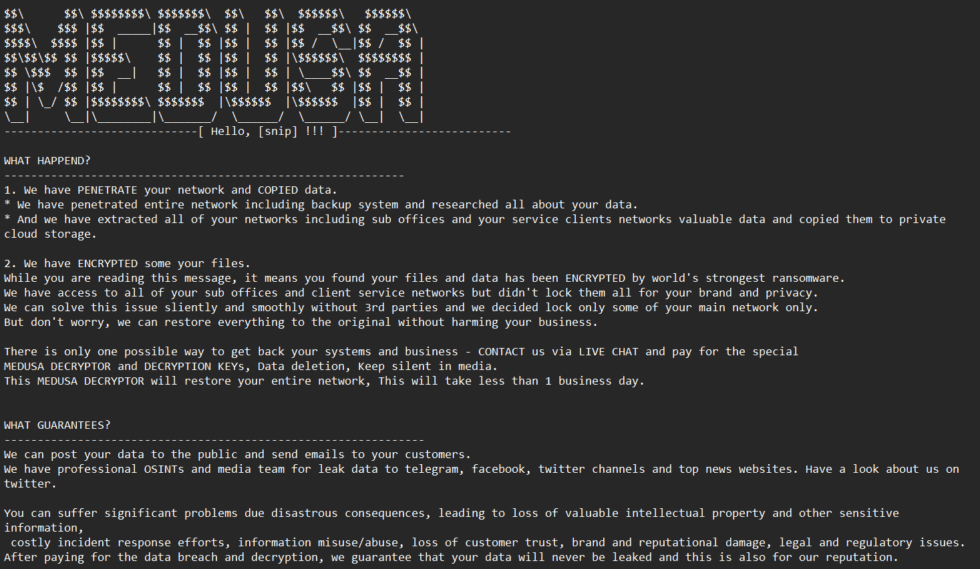

El proceso de cifrado de Medusa añade la extensión .MEDUSA a cada uno de los archivos afectados y crea una nota de rescate en cada carpeta que contiene archivos cifrados. La nota de rescate se llama !!!READ_ME_MEDUSA!!!.txt e incluye las instrucciones y advertencias estándar sobre comunicaciones y pago, junto con un identificador único de la víctima. También tiene las advertencias estándar contra no trabajar con ellos.

Defiéndase

Casi todas las amenazas avanzadas dependen de los errores de un individuo. Aquí hay algunas mejores prácticas que cada persona debe seguir:

- Usa contraseñas fuertes y únicas para todas las cuentas y habilita la autenticación multifactor (MFA) siempre que sea posible. Esto añade una capa adicional de seguridad, asegurando que incluso si tus credenciales son robadas, los atacantes no puedan acceder fácilmente a tus cuentas sin el factor de autenticación adicional.

- Actualiza regularmente el sistema operativo, las aplicaciones y el software antivirus en tus dispositivos personales. Muchos dispositivos están infectados con malware que roba credenciales y otra información. Estos datos robados pueden ser utilizados para ataques de relleno de credenciales y otros ataques de acceso inicial.

- Evita hacer clic en enlaces sospechosos o descargar archivos adjuntos de fuentes desconocidas. Ejecutar accidentalmente un archivo malicioso puede instalar programas que roban información y otros tipos de malware que podrían dañar tu dispositivo. También puede propagarse a otros dispositivos en tu red doméstica.

Proteger su empresa requiere estas mejores prácticas y mucho más:

- Asegúrese de que todos los sistemas operativos, aplicaciones y firmware estén actualizados a las últimas versiones para corregir las vulnerabilidades que explota el ransomware. Planifique con antelación para el fin del soporte de Windows 10 (14 de octubre de 2025).

- Utilice una solución de copia de seguridad robusta que ofrezca copias de seguridad inmutables que no puedan ser alteradas por ransomware. Asegúrese de que las copias de seguridad se repliquen y almacene al menos una copia fuera de la red.

- Aplica el principio de menor privilegio limitando el acceso administrativo solo a aquellos que realmente lo necesiten. Usa controles de acceso basados en roles para minimizar la exposición. Deshabilita las herramientas de acceso remoto no utilizadas o protégelas con contraseñas fuertes y MFA.

- Utilice la protección de endpoint impulsada por IA para monitorizar la actividad sospechosa y responder a los ataques. Barracuda Managed XDR ofrece inteligencia avanzada de amenazas y respuesta automatizada a incidentes que identificará y mitigará ataques mientras los equipos de la empresa trabajan en la recuperación.

- Cree un plan de respuesta a incidentes detallado que incluya el aislamiento de sistemas infectados, la comunicación segura durante un ataque y la restauración de operaciones desde copias de seguridad. Pruebe este plan regularmente y aborde cualquier brecha.

- Despliega un sistema de protección de correo electrónico potenciado por IA que incluya los protocolos SPF, DMARC y DKIM. Realiza programas de formación regulares para enseñar a los empleados a reconocer correos electrónicos de phishing, evitar enlaces sospechosos y reportar amenazas potenciales inmediatamente.

- Utilice la segmentación de red para aislar sistemas y datos críticos de áreas menos seguras. Esto ralentizará y posiblemente evitará el movimiento lateral a lo largo de la red, que es lo que un actor de amenazas necesita para ejecutar la cadena de ataque completa. Medusa priorizará los datos sensibles para la exfiltración, así que hágalo difícil y que requiera mucho tiempo para que los encuentren.

- Requerir MFA para todas las cuentas y sistemas en toda la empresa. Este es un procedimiento básico que añade una capa adicional de seguridad contra el acceso no autorizado.

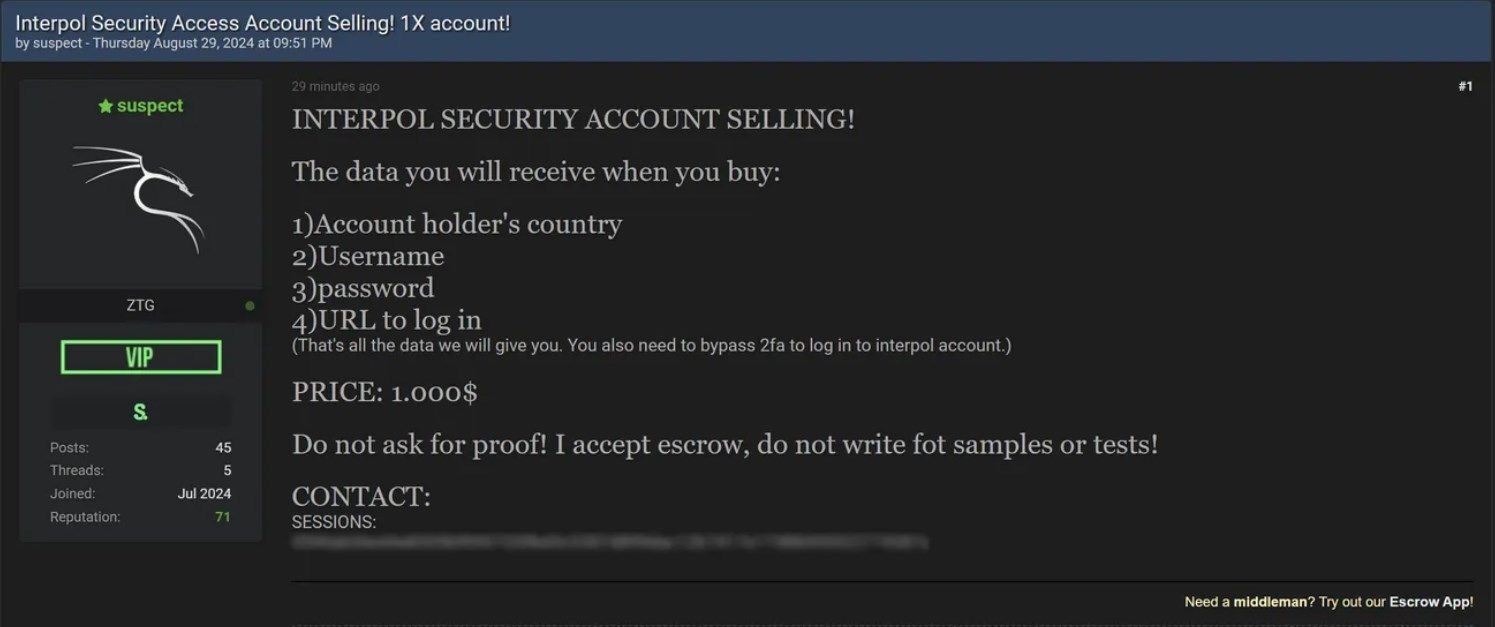

Actor de amenazas vendiendo credenciales de Interpol, advertencia sobre la autenticación de dos factores

Barracuda puede ayudarles

Barracuda ofrece una plataforma integral de ciberseguridad que defiende a las organizaciones de todos los vectores de ataque principales que están presentes en las amenazas complejas de hoy en día. Barracuda ofrece soluciones completas, ricas en funciones y de mejor valor que protegen contra una amplia gama de vectores de amenazas y están respaldadas por un servicio de atención al cliente completo y galardonado. Al trabajar con un solo proveedor, se beneficia de una complejidad reducida, una eficacia aumentada y un menor costo total de propiedad. Más de 200,000 clientes en todo el mundo confían en Barracuda para proteger su correo electrónico, redes, aplicaciones y datos.

Informe sobre brechas de seguridad del correo electrónico 2025

Principales hallazgos sobre la experiencia y el impacto de las brechas de seguridad del correo electrónico en organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Informe sobre perspectivas de clientes MSP 2025

Una perspectiva global sobre lo que las organizaciones necesitan y desean de sus proveedores de servicios gestionados de ciberseguridad.