Mes de Concienciación sobre la Ciberseguridad: el MFA importa más que nunca

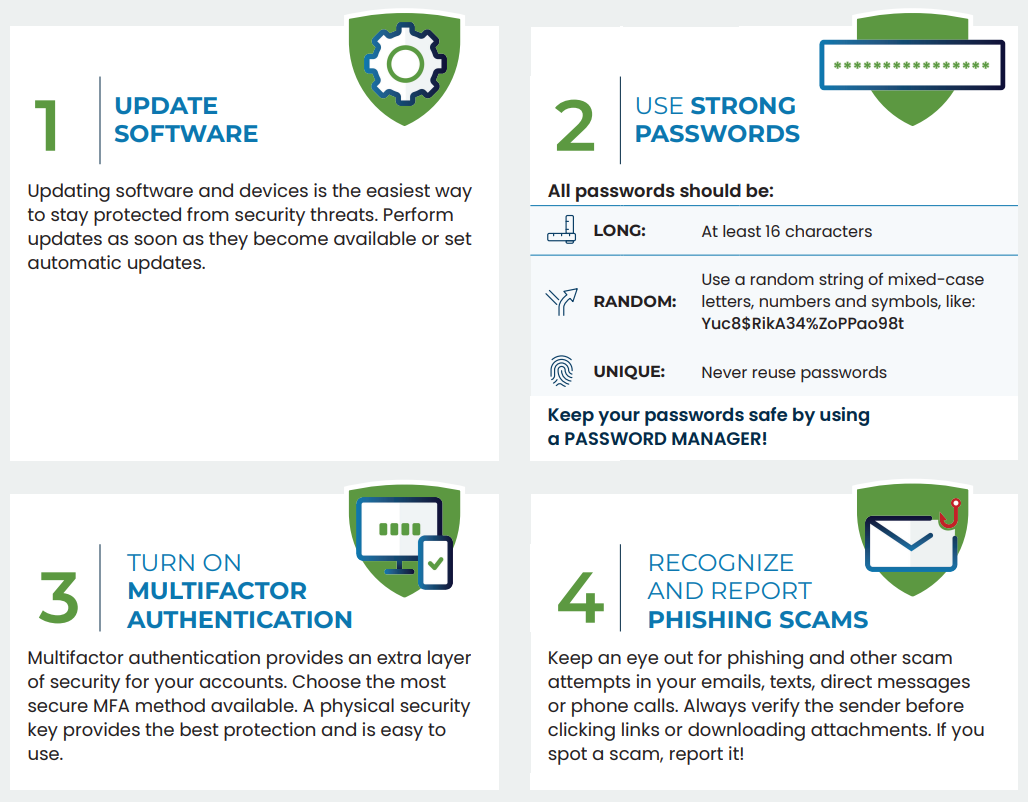

Octubre es el Mes de la Concienciación en Ciberseguridad (CAM), una iniciativa global dedicada a concienciar sobre la seguridad online. CAM es un recordatorio anual de que la ciberseguridad se basa en cuatro prácticas fundamentales que toda organización debe seguir para mantenerse segura.

CAM Core 4: Cuatro pasos sencillos para mantenerse seguro online, a través de CISA

De estas prácticas fundamentales, habilitar la autenticación multifactor (MFA) es una de las formas más efectivas de proteger sus cuentas y datos. La Alianza Nacional de Ciberseguridad informa que habilitar MFA puede prevenir el 99 % de los ataques de hacking automatizados. Sin embargo, la MFA no es infalible, así que echemos un vistazo más de cerca a qué es, cómo funciona y cómo podemos aprovechar al máximo esta práctica.

¿Qué es MFA y cómo surgió?

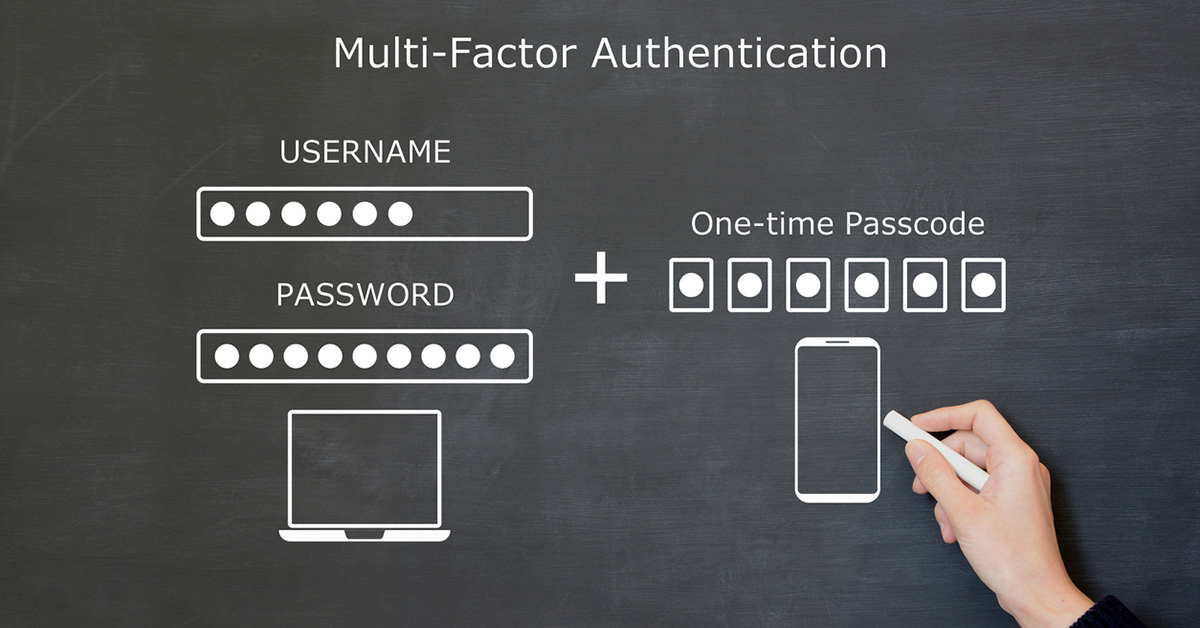

MFA es un proceso de seguridad que requiere que los usuarios verifiquen su identidad utilizando dos o más factores independientes. Estos factores se dividen en varias categorías:

- Conocimiento: Algo que sabes (contraseña, PIN, pregunta de seguridad)

- Posesión: Algo que tienes (smartphone, token de hardware, tarjeta inteligente, contraseña de un solo uso)

- Inherence: Algo que eres (huella dactilar, reconocimiento facial, reconocimiento de voz)

- Ubicación y comportamiento: Dónde te encuentras (ubicación, dirección IP, geovallado; utilizado en MFA adaptativa)

No tenemos un origen exacto para MFA, pero la idea ha existido durante décadas. Los cajeros automáticos (ATMs) se citan comúnmente como el primer uso generalizado de MFA porque requerían la posesión de un cheque o tarjeta física y el conocimiento del PIN . Tenías que tener ambos para acceder a la cuenta asociada.

Esta práctica de seguridad no se conoció como MFA hasta mucho más tarde, cuando organismos regulatorios y de estándares comenzaron a incluirla como un control. A medida que los servicios online y las ciberamenazas aumentaron, MFA creció como una herramienta de ciberseguridad y se expandió para incluir aplicaciones móviles, biometría y los controles adaptativos basados en riesgos (contextuales) utilizados en entornos de confianza cero.

MFA y la autenticación de dos factores (2FA) a veces se usan indistintamente, pero son dos prácticas diferentes. 2FA requiere exactamente dos factores de categorías separadas, y esto es lo que muchas aplicaciones de consumo utilizan para asegurar los inicios de sesión de los clientes. MFA puede combinar dos o más tipos de credenciales, como una contraseña, un dispositivo móvil o una verificación biométrica. Implementar más de dos factores o verificaciones contextuales es mucho más seguro que 2FA.

Cómo los atacantes evitan 2FA / MFA

Los atacantes han mejorado en eludir la seguridad de MFA. Aquí hay algunas de las formas en que han estado sorteando la segunda autenticación:

- Kits de phishing como Whisper 2FA que pueden interceptar códigos de un solo uso.

- Ataques de adversario en el medio (AiTM) o por proxy que pueden retransmitir credenciales y códigos MFA a atacantes en tiempo real. Estos ataques interceptan el tráfico y manipulan la autenticación.

- La fatiga MFA o bombardeo de notificaciones es un ataque que inunda a los usuarios con repetidas solicitudes de inicio de sesión/MFA. Esta táctica funciona cuando las personas aprueban el inicio de sesión solo para que cesen las alertas.

- Los ataques de intercambio de SIM implican que los actores de amenazas secuestran números de teléfono para interceptar códigos de autorización. Aquí hay un ejemplo de un intercambio de SIM contra la Comisión de Bolsa y Valores de EE. UU.

- Estafas de ingeniería social en el servicio de asistencia, donde los actores de amenazas suplantan usuarios para engañar al personal de TI y obtener acceso a una cuenta.

Puedes defenderte contra estos ataques MFA resistente al phishing (claves de hardware, autenticadores basados en aplicaciones), educar a los usuarios sobre la fatiga de notificaciones y el phishing, y reforzar los procedimientos de asistencia técnica y recuperación de cuentas.

Despliegue y gestión de MFA

Un despliegue exitoso de MFA comienza con la estrategia y la formación de usuarios. Eduque a los usuarios sobre los ataques de credenciales y por qué MFA es una defensa tan importante. Como en cualquier proyecto de TI, el apoyo de los interesados hará que el despliegue sea mucho más fluido. Trabajar con los interesados también le ayudará a determinar los niveles de riesgo y los requisitos de MFA para los usuarios y grupos.

Cuando esté listo para implementar, comience con las cuentas privilegiadas. Proteja las cuentas administrativas y ejecutivas antes de extenderlo al resto de los usuarios. Asegúrese de cubrirlo todo: VPNs, correo electrónico, acceso remoto, aplicaciones SaaS y en la nube, etc. Si es apropiado, utilice una autenticación más fuerte para las cuentas de mayor riesgo.

Si es posible, implemente inicio de sesión único (SSO), MFA adaptativo y autenticación basada en notificaciones para facilitar la autenticación segura a los usuarios. Y no olvide establecer una política de recuperación segura y opciones de copia de seguridad, formación continua de usuarios y desvinculación para empleados que se marchan.

Más allá de MFA: Acceso Zero Trust

Si bien MFA es una capa crítica de defensa, el acceso de confianza cero va más allá. La confianza cero asume que ningún usuario o dispositivo es inherentemente confiable, incluso dentro de la red. Las plataformas modernas de confianza cero, como Barracuda SecureEdge Zero Trust Access, combinan MFA con controles de acceso avanzados para bloquear el acceso no autorizado, incluso si los atacantes tienen credenciales o tokens de sesión válidos.

La ciberseguridad es una responsabilidad compartida. Habilitar MFA es uno de los pasos más simples y efectivos que puede tomar para protegerse usted y su organización. A medida que los kits de phishing y los ataques de adversarios en el medio se vuelven más sofisticados, es esencial usar MFA fuerte y resistente al phishing y considerar avanzar hacia el acceso de confianza cero para una protección aún mayor.

Informe sobre brechas de seguridad del correo electrónico 2025

Principales hallazgos sobre la experiencia y el impacto de las brechas de seguridad del correo electrónico en organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Informe sobre perspectivas de clientes MSP 2025

Una perspectiva global sobre lo que las organizaciones necesitan y desean de sus proveedores de servicios gestionados de ciberseguridad.