SafePay: bombas de correo electrónico, estafas telefónicas y rescates muy elevados

A la hora de elegir un nombre, «SafePay» posiblemente sea una de las opciones más insulsas. Suena más a una aplicación de pagos que a una banda de crimen organizado. No hay dragones, bichos ni cabezas llenas de serpientes, pero el grupo que se oculta tras ella es astuto y despiadado. SafePay se ha hecho un nombre gracias a su potente cifrado, la exfiltración de datos y las elevadas demandas de rescate a una lista de víctimas en rápido crecimiento.

El ransomware SafePay se observó por primera vez en octubre de 2024 y posteriormente se confirmó que llevaba activo al menos un mes. A finales del primer trimestre de 2025, SafePay afirmaba tener más de 200 víctimas, entre las que se hallaban proveedores de servicios gestionados (MSP) y pequeñas y medianas empresas (pymes) de múltiples sectores. El grupo ha sido implacable, con entre 58 y 70 víctimas en mayo de 2025, lo que lo convierte en el grupo de ransomware más activo de ese mes.

¿Quién es SafePay?

Empecemos por la marca. El nombre «SafePay» puede ser un intento de hacer que el grupo parezca fiable o de crear confusión utilizando el nombre de productos de seguridad legítimos. Al utilizar el mismo nombre que un software legítimo y de confianza, el grupo puede ocultar sus actividades en listas de procesos, campañas de ingeniería social o correos electrónicos de phishing. No hay pruebas públicas significativas que indiquen que el nombre tenga algún significado, por lo que es posible que no tenga ninguno.

Los operadores del ransomware SafePay se hacen llamar «equipo de SafePay». El grupo no ofrece un programa de ransomware como servicio (RaaS), lo que sugiere que SafePay es una operación centralizada que gestiona su propia infraestructura, operaciones y negociaciones.

Los expertos creen que SafePay está gestionado por actores maliciosos con experiencia, que han cambiado de nombre o migrado desde otro grupo de ransomware. Existen similitudes significativas entre los archivos binarios del ransomware SafePay y los de LockBit, aunque SafePay es más similar a LockBit 3.0, filtrado en 2022. El análisis de Yelisey Boguslavskiy halló similitudes entre los ataques de SafePay y Conti, lo que sugiere que SafePay podría incluir a antiguos miembros de Conti y otros grupos. Boguslavskiy también especula que el crecimiento de SafePay en 2024 puede haber sido una de las principales razones de la caída de Black Basta. Estos datos sugieren que SafePay se formó mediante la adquisición intencionada y estratégica de miembros de otros grupos de amenazas establecidos.

No hay ninguna ubicación confirmada públicamente de los operadores de SafePay, pero sí pruebas que apuntan a una «base de operaciones» en Europa del Este. El binario de SafePay incluye un conmutador de desactivación para impedir que se ejecute en sistemas que utilicen el ruso u otros idiomas de alfabeto cirílico como idioma predeterminado. Este conmutador es uno de los indicadores más comunes de que el grupo opera desde esa región.

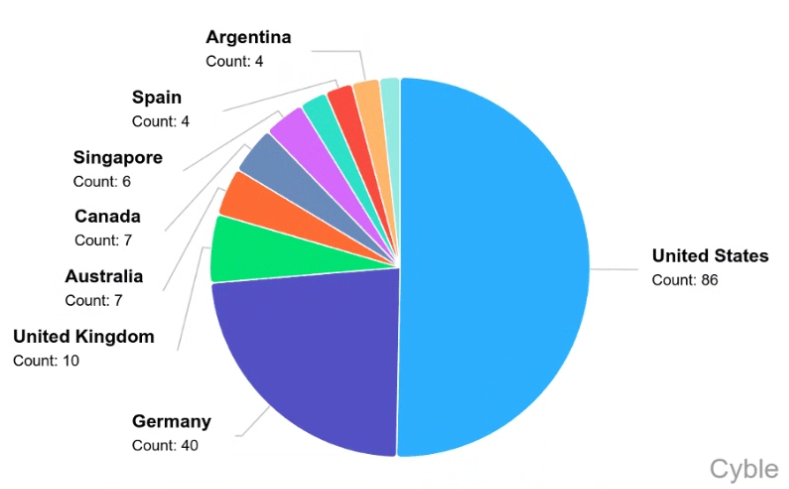

Dado que SafePay no es una operación RaaS, no disponemos de publicaciones de selección ni de normas de afiliación que puedan dar pistas sobre su ubicación. Los datos sobre la ubicación de las víctimas indican que SafePay parece preferir víctimas en Estados Unidos y Alemania. A continuación se muestra el desglose por países:

SafePay y la ingeniería social

Los ataques de SafePay se basan en gran medida en tácticas de social engineering. Un modus operandi característico del grupo es interrumpir el trabajo de los empleados de una empresa, enviándoles un gran volumen de correos electrónicos no deseados. Los investigadores observaron un ataque por el que se enviaron más de 3.000 mensajes de spam en 45 minutos.

A continuación, los atacantes aprovechan el caos provocado por el ataque de spam para ponerse en contacto con los empleados a través de Microsoft Teams mediante una llamada de audio o vídeo o un mensaje de texto. El agente malicioso se hace pasar por un miembro del servicio de asistencia técnica de la empresa y se ofrece a resolver los problemas causados por el ataque de correo electrónico. Si el actor de la amenaza o el autor de la llamada tiene éxito, convencerá al empleado para que le proporcione acceso remoto al sistema a través de, por ejemplo, Microsoft Quick Assist. El blog de seguridad de Microsoft ofrece una guía paso a paso sobre el modo en que Black Basta utilizó este método para obtener el acceso inicial. Si desconoce el funcionamiento de estos ataques, le recomendamos que consulte esa entrada del blog y este artículo de Microsoft sobre protección en Microsoft Teams.

Cabe destacar varios aspectos. En primer lugar, y lo más importante, se trata de un ejemplo de las tácticas de los actores maliciosos para convertir el servicio de asistencia técnica de la empresa en vector de ataque. En este ataque, se suplantan las credenciales del servicio de asistencia técnica y el actor malicioso se aprovecha de que el empleado no distinga entre un actor malicioso y el servicio de asistencia técnica legítimo. El ransomware Chaos utiliza actualmente una variante de este ataque; lo vimos ya en el pasado con Black Basta y otros. Puede combatir este tipo de ataques mediante formación para los empleados y políticas de seguridad que exijan la verificación del servicio de asistencia técnica. Consulte este blog de RSA para obtener más información sobre la seguridad del servicio de asistencia técnica.

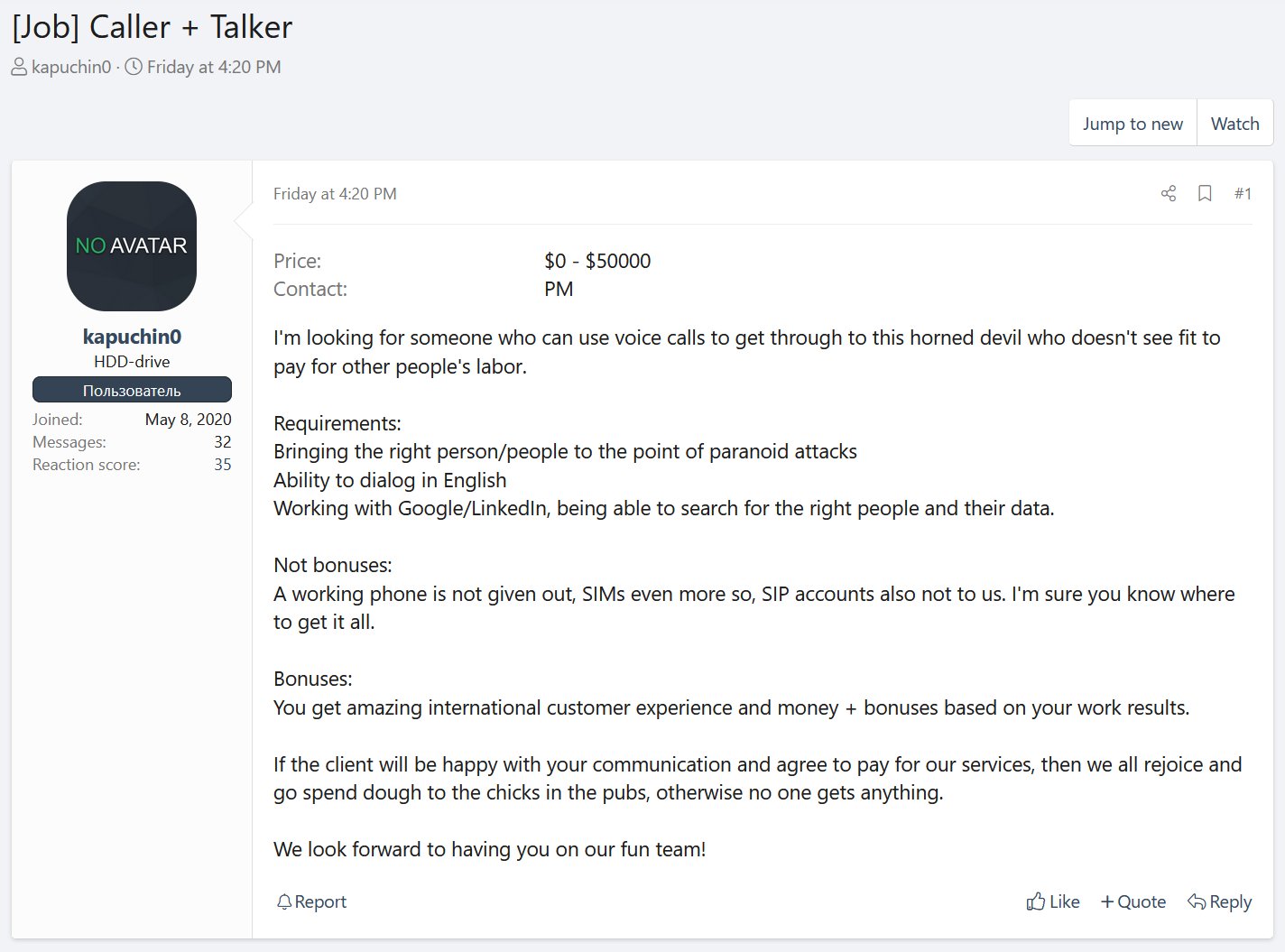

Otro punto importante aquí es que los ataques de phishing por voz (vishing) suelen correr a cargo de actores maliciosos especializados en el fraude telefónico. Estos «llamantes» o «hablantes» anuncian sus servicios en foros o mercados delictivos. Los grupos organizados de autores de llamadas pueden ofrecer vishing como servicio y estafas especializadas, por ejemplo, para conseguir que las víctimas aprueben las solicitudes de autenticación multifactorial (MFA). También pueden verse anuncios de selección de personal como este:

Los autores de las llamadas suelen hablar inglés y otros idiomas con fluidez, y tienen grandes dotes verbales y conversacionales. La función del autor de la llamada es llamar a un objetivo, hacerse pasar por una persona de confianza y manipular a la víctima para que colabore en la estafa. Se trata de un tipo especial de estafa, en los que algunos grupos de ransomware tratan de implicar a otra persona. Tanto si un grupo utiliza operadores internos como externos, no se puede dar por sentado que un estafador de vishing tenga un acento perceptible ni que sea una voz generada por IA.

Puede ver ejemplos de intentos de estafa de vishing y operadores agresivos en vídeos de «scambaiting» en YouTube. Advertencia: Algunos scambaiters eliminan el lenguaje y las frases ofensivas, pero es mejor asumir que cualquier contenido de scambaiting es inapropiado para el entorno laboral y el público infantil.

Cadena de ataque SafePay

Aparte de social engineering (ingeniería social), se ha observado que SafePay utiliza credenciales robadas, contraseñas débiles o predeterminadas, exploits y configuraciones de seguridad incorrectas para obtener acceso a los sistemas. Puede establecer el acceso por su cuenta o comprarlo a un intermediario de acceso inicial (IAB). Una vez establecido el acceso inicial, el ataque sigue los pasos habituales.

Escalada de privilegios: Dentro de la red, los atacantes escalan privilegios para hacerse con un control más profundo. Las técnicas consisten en explotar las vulnerabilidades del sistema operativo y la seguridad débil, y robar credenciales utilizando herramientas como Mimikatz. Esto permite que el ataque pase del acceso básico de usuario a derechos de administrador o de nivel de sistema. Si tienen éxito, los atacantes pueden obtener acceso sin restricciones en las fases posteriores del ataque.

Desplazamiento lateral: Los atacantes se mueven por la red para descubrir datos confidenciales y recursos adicionales. En este punto, utilizan varias técnicas «living-off-the-land» para mapear la red y llevar a cabo otros pasos del ataque.

Evasión de la defensa: El ataque intentará desactivar el antivirus, borrar los registros de eventos, ocultar el código malicioso y alterar los registros del sistema para desactivar las alertas de seguridad. SafePay también intenta establecer persistencia, normalmente modificando los elementos de inicio o configurando software de acceso remoto. La persistencia se utiliza para reanudar un ataque interrumpido y establecer acceso a largo plazo al sistema si es necesario.

Recopilación y exfiltración de datos: Se identifican, recopilan y comprimen los datos para su exfiltración. Se ha observado que SafePay utiliza WinRAR y 7-Zip para la compresión, además de RClone y FileZilla FTP para la transferencia de datos.

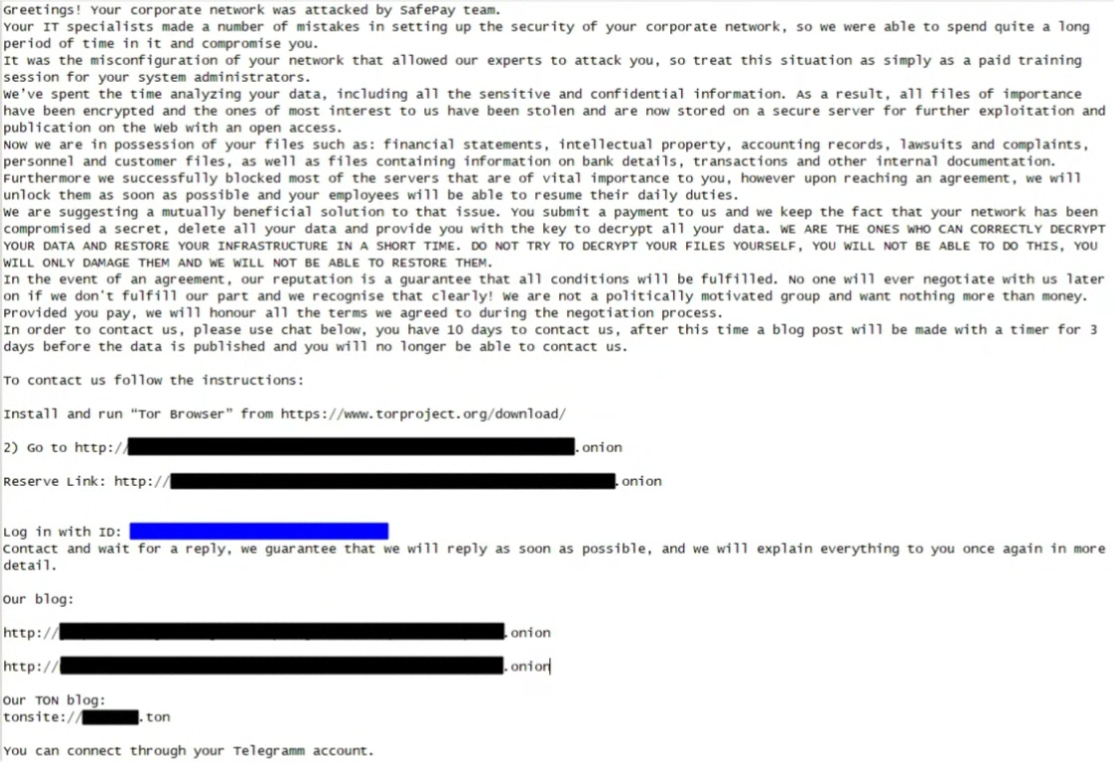

Cifrado y extorsión: Una vez que se han exfiltrado los datos críticos, la carga útil del ransomware cifra los archivos y los renombra con la extensión .safepay.SafePay deja una nota de rescate (readme_safepay.txt) con instrucciones de pago y amenazas de exposición de los datos en sitios web de filtración.

Motivación y víctimas destacadas

SafePay es una operación de ransomware con motivaciones económicas, como demuestra el uso sistemático de la doble extorsión (cifrado + filtración de datos) y el texto de la nota de rescate:

No somos un grupo con motivaciones políticas; solo queremos dinero.

Las demandas de rescate de SafePay son considerables, y suelen calcularse entre el 1% y el 3% de los ingresos anuales de la víctima. La demanda de rescate puede reducirse significativamente si la víctima se enfrenta a repercusiones judiciales por pagar el rescate.

Una de las víctimas más destacadas de SafePay es Ingram Micro, empresa global de distribución y servicios de TI. El ataque se confirmó a principios de julio de 2025, aunque Ingram Micro no reveló el nombre del atacante. Los investigadores relacionaron el incidente con SafePay basándose en las pruebas publicadas en el sitio web del grupo y en la información sobre amenazas compartida por los servicios de monitorización de la dark web. El ataque interrumpió las operaciones básicas a nivel mundial y los analistas del sector estimaron pérdidas de al menos 136 millones de dólares en ventas por cada día que no se pudieron atender los pedidos.

SafePay atacó Microlise en octubre de 2024. Microlise es una empresa con sede en el Reino Unido que ofrece soluciones tecnológicas para la gestión del transporte, como seguimiento de flotas, comunicaciones con los conductores, seguridad y salud en los vehículos, etc. El ataque interrumpió las operaciones de los clientes de Microlise, incluidas las entregas de DHL y los sistemas de seguridad de los furgones penitenciarios del Ministerio de Justicia británico.

Protéjase

La defensa contra el ransomware SafePay requiere una estrategia de ciberseguridad completa. Se incluyen controles técnicos como la autenticación multifactorial, la aplicación periódica de parches, la detección y respuesta sólidas en los endpoints y la segmentación de la red. Cada vez es más importante formar a los empleados sobre el vishing y otros ataques de social engineering. Y, sin lugar a dudas, todas las empresas deben contar con una solución completa de copia de seguridad contra el ransomware; los equipos deben verificar periódicamente la validez del proceso de recuperación.

Barracuda puede ayudarle

No espere para protegerse. El mejor momento para luchar contra el ransomware es antes de un ataque. Proteja su empresa con soluciones de protección contra ransomware que bloquean los correos electrónicos de phishing, protegen sus aplicaciones web y garantizan los datos empresariales críticos. Con la ayuda de expertos en ciberseguridad, puede crear un plan de protección contra el ransomware en su empresa.

Informe de Barracuda sobre Ransomware 2025

Principales conclusiones sobre la experiencia y el impacto del ransomware en las organizaciones de todo el mundo

Suscríbase al blog de Barracuda.

Regístrese para recibir Threat Spotlight, comentarios de la industria y más.

Seguridad de vulnerabilidades gestionada: corrección más rápida, menos riesgos, cumplimiento normativo más fácil

Descubra lo fácil que es encontrar las vulnerabilidades que los ciberdelincuentes quieren explotar.